Sicurezza online per le imprese: cosa devono sapere i professionisti del marketing: esaminatore dei social media

Strategia Sui Social Media / / September 26, 2020

La tua identità online è sicura?

La tua identità online è sicura?

Sei preoccupato per gli hacker?

Per scoprire come proteggere i tuoi profili social, i tuoi account online e la tua identità dagli hacker, intervisto Chalene Johnson e Darren Natoni.

Maggiori informazioni su questo spettacolo

Il Podcast di social media marketing è un talk show radiofonico su richiesta di Social Media Examiner. È progettato per aiutare i professionisti del marketing e i titolari di attività a scoprire cosa funziona con il social media marketing.

In questo episodio intervisto Chalene Johnson e Darren Natoni. Chalene è una celebrità del fitness, autrice del libro spingere e ha un ampio seguito su Instagram e Facebook. È anche una persona la cui identità online è stata violata e venduta al miglior offerente. Darren è un ex agente speciale della DEA specializzato in sicurezza online. È anche il chief technology officer di Shaun T, una celebrità del fitness con milioni di follower.

Chalene e Darren esploreranno ciò che i professionisti del marketing e gli imprenditori devono sapere quando si tratta di proteggere i propri account online e altro ancora.

Scoprirai come essere al sicuro online e proteggere la tua identità dagli hacker.

Condividi il tuo feedback, leggi le note dello spettacolo e ottieni i link menzionati in questo episodio di seguito.

Ascolta adesso

Dove iscriversi: Podcast di Apple | Google Podcast | Spotify | RSS

Scorri fino alla fine dell'articolo per i collegamenti alle risorse importanti menzionate in questo episodio.

Ecco alcune delle cose che scoprirai in questo spettacolo:

Sicurezza online per le aziende

Quando Chalene è stata hackerata

Chalene spiega come si stava godendo una giornata perfetta (un fatto che ha persino twittato), quando è stata hackerata. Qualcuno ha cambiato la sua biografia e ha twittato nello stesso momento in cui lei stava twittando. Quindi Chalene ha cambiato la sua password in qualcosa di fuori dall'ordinario, ha effettuato nuovamente l'accesso e ha cambiato la sua biografia.

Poi è successo di nuovo. Gli hacker stavano inviando materiale pornografico e twittando altre persone nello stesso momento in cui Chalene era in onda Twitter. Anche gli altri suoi account sono stati violati. Si sentiva come se non fosse al sicuro a casa sua. Anche se si trattava di un attacco Internet e non c'era una minaccia fisica, Chalene ricorda che sembrava proprio così.

Darren condivide dove si trovava la notte dell'attacco informatico di Chalene. Lui e sua moglie erano appena tornati a casa dalla cena e stavano sfogliando Instagram quando hanno notato che l'account di Chalene aveva contenuti che normalmente non avrebbe pubblicato. Quindi le ha mandato un messaggio e ha detto che pensava che fosse stata hackerata. Ha risposto che sapeva e che stava andando fuori di testa. Ha detto di chiamarlo in modo che potessero tenerlo sotto controllo e far uscire gli hacker dal suo sistema.

Quando Chalene ha chiamato Darren, il suo Twitter, Instagram e Facebook era stata rilevata. E, sebbene non se ne rendesse ancora conto, anche gli hacker erano nella sua casella di posta.

Chalene e Darren hanno trascorso otto ore, lavorando tutta la notte, cercando di rattoppare tutto.

La gente presume che sia personale, dice Chalene, ma non è così. L'ha colpita particolarmente duramente perché i social media sono il suo sostentamento. Gli hacker hanno cancellato tutto ciò che ha pubblicato su Instagram negli ultimi quattro anni e mezzo e hanno iniziato a pubblicare video di crudeltà sugli animali e porno violento. Chalene si sentiva impotente e responsabile. Il costo dell'hacking, che includeva esperti di sicurezza, perdita di stipendio e ricostruzione della sua sicurezza, era superiore a $ 200.000.

Darren dice che l'hacking è uno sport per alcune persone e un hobby per altri. Sono esperti nel loro campo. Dal momento che non hanno modi legali per dimostrare la loro esperienza, è così che lo fanno.

Non preoccuparti degli hacker, suggerisce Darren. Concentrati su ciò che devi fare per proteggerti. Situazioni come questa espongono buchi che sapevamo esistevano e che avremmo dovuto riparare, ma abbiamo continuato a rimandare. È come aspettare che si manifesti una condizione di salute e poi decidere di rimettersi in forma. A volte ci vuole uno sfortunato disastro per convincere qualcuno ad apprezzare il valore di semplici misure preventive.

Ascolta lo spettacolo per scoprire come il coinvolgimento con gli hacker abbia peggiorato le cose per Chalene.

Quali difese mettere in atto

Darren dice che per proteggerti, devi costruire una solida base per la sicurezza. Ottieni un gestore di password, come 1Password, LastPass o Dashlanee usalo per generare password complesse. Darren utilizza e consiglia 1Password.

Chalene spiega come gli hacker sono entrati nel suo account. Hanno chiamato il suo provider di posta elettronica, hanno detto che stavano lavorando per suo conto come esperti di sicurezza e avevano bisogno di reimpostare la sua password. Chiunque abbia interagito ha detto di aver bisogno di risposte alle sue domande di sicurezza. Le domande di sicurezza comuni, come la strada in cui è cresciuto qualcuno e il nome da nubile della moglie, sono facili da trovare online. E questo è tutto ciò di cui qualcuno ha bisogno per reimpostare la tua password email.

Non rispondere mai onestamente alle domande di sicurezza, suggerisce Darren. Puoi fare tutto questo lavoro per inventare password complesse, ma se rispondi onestamente alle domande di sicurezza, tutto ciò che qualcuno deve fare è trovare e collegare quelle informazioni. Una volta che hanno accesso a quell'email, ogni servizio ad essa connesso è potenzialmente a rischio.

Ascolta lo spettacolo per scoprire quale gestore di password utilizziamo per Social Media Examiner e perché lo adoriamo.

In che modo Gmail garantisce la sicurezza

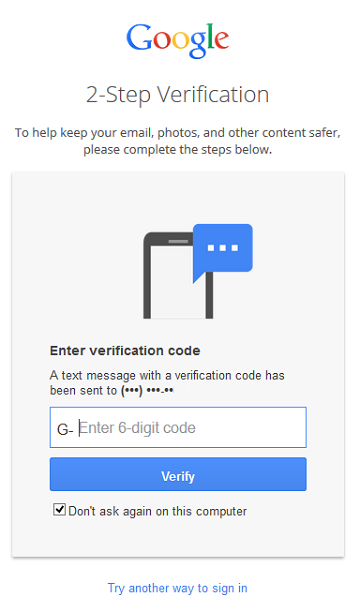

Offerte di Gmail Verifica in due passaggi, noto anche come Autenticazione a 2 fattori.

Dopo aver inserito l'email e la password, Gmail ti richiede un codice. Il codice può essere inviato a un dispositivo mobile o generato all'interno di un'app come Google Authenticator o entro 1Password. Scade, quindi devi inserirlo entro un certo periodo di tempo. Questo processo garantisce che se qualcun altro tenta di accedere al tuo account o se accedi da un nuovo browser o dispositivo, è necessario un codice per accedervi.

Per impostare la verifica della password in Google Authenticator, apri l'app e fai clic sul segno + che dice "aggiungi password monouso". Ti mostrerà un codice QR. Scatta una foto con il tuo telefono. Lo collega e lo ricorderà da quel momento in poi.

Un database di password principali, come 1Password, è estremamente difficile da decifrare per qualcuno, a causa del livello di crittografia. La password principale deve essere molto forte ma comunque abbastanza memorabile per essere inserita frequentemente. Se usi una password principale debole, ti esponi alle minacce. Ma se lo rendi così difficile da dimenticare la tua password principale, non entrerai nel tuo caveau e dovrai ricominciare da capo.

Ascolta lo spettacolo per sapere dove memorizzare una copia della tua password principale per il tuo gestore di password.

Protezione dei social network

I social network offrono la propria versione di sicurezza, Spiega Darren. Per esempio, Facebook ha un generatore di codice per l'app per dispositivi mobili che esegue la stessa operazione di Gmail. Puoi usarlo da solo o in tandem con 1Password o Google Authenticator.

Chalene condivide come, dopo l'hack, abbia dovuto cambiare i comportamenti online di tutti nel suo ufficio. Era solita condividere i suoi account con gli assistenti, ma ora tutti hanno bisogno dei propri privilegi amministrativi e dell'autenticazione a 2 fattori su tutti i siti e le reti.

Chalene parla delle persone che l'hanno contattata dopo aver condiviso il suo calvario, che le hanno raccontato le proprie esperienze. Alcune persone hanno affermato che anche se disponevano della verifica in due passaggi, sono stati comunque violati, perché hanno fatto clic su e-mail sospette che chiedevano loro di verificare la loro identità.

Il La Marina degli Stati Uniti cattura 110.000 attacchi informatici ogni singola ora, Spiega Darren. Sono circa 30 ogni secondo.

"Questi hacker e phishermen sono capaci solo quanto la quantità di linea che gli diamo", spiega Darren. "Sono scioccato dalla quantità di informazioni che divulghiamo volentieri."

Ad esempio, recentemente è stato a un camion di cibo e ha notato un blocco appunti con un modulo di iscrizione per la loro lista di posta elettronica. Dice che avrebbe potuto scattare una foto di quella lista e avere il nome, l'indirizzo, il numero di telefono e l'indirizzo e-mail di tutti.

L'email è un'altra cosa. Comunichiamo principalmente tramite posta elettronica di testo semplice e quei messaggi circolano. Se qualcuno al lavoro invia un'email chiedendo il numero di account o una password email di qualcuno e tu rispondi, si tratta di testo normale che non è stato crittografato. Alla fine qualcuno può potenzialmente ottenerlo.

Sebbene siano disponibili opzioni di sicurezza con password web come Segreto di una volta, Darren preferisce che gli utenti provino alternative per la comunicazione di informazioni sensibili.

Se hai un dispositivo iOS, accendilo iMessaging. Se sei un utente Android, c'è WhatsApp, che è multipiattaforma. C'è anche Hushmail, che ha opzioni crittografate a pagamento per privati e aziende.

Se intendi inviare informazioni sensibili, fallo in modo sicuro. Non inviarlo tramite un messaggio di testo.

Ascolta lo spettacolo per scoprire perché dovresti abilitare le notifiche SMS per sicurezza.

Ottieni formazione sul marketing di YouTube - Online!

Vuoi migliorare il tuo coinvolgimento e le tue vendite con YouTube? Quindi unisciti al più grande e migliore raduno di esperti di marketing di YouTube mentre condividono le loro strategie comprovate. Riceverai istruzioni dettagliate in tempo reale incentrate su Strategia di YouTube, creazione di video e annunci di YouTube. Diventa l'eroe del marketing di YouTube per la tua azienda e i tuoi clienti mentre implementi strategie che ottengono risultati comprovati. Questo è un evento di formazione online dal vivo dei tuoi amici su Social Media Examiner.

CLICCA QUI PER I DETTAGLI - I SALDI FINISCONO IL 22 SETTEMBRE!Cosa ha fatto Chalene per andare avanti dopo l'attacco

Ci sono volute tre settimane dall'attacco iniziale perché Chalene si assicurasse di essere il più al sicuro possibile.

Ha tirato fuori un pezzo di carta e ha creato un enorme elenco di brainstorming di ogni account, e-mail e sito di iscrizione online. Quindi ha esaminato le sue cartelle di spam, i siti di appartenenza e le vecchie e-mail per trovare tutto il resto di cui aveva bisogno per proteggere post-crisi.

Chalene ha anche aggiunto di esaminare cosa sta succedendo con la sicurezza informatica nelle sue attività quotidiane.

Ascolta lo spettacolo per ascoltare Chalene confrontare la sua esperienza con quella di un film dell'orrore.

Browser Web, accessi sociali e sicurezza

Anche se salvare gli accessi ai browser web è molto comodo, è sicuro solo quanto i passaggi che hai intrapreso per proteggerlo, dice Darren. Ad esempio, se utilizzi Safari e hai una password iCloud debole, le tue informazioni non sono così sicure.

Tuttavia, le estensioni del browser dei gestori di password come 1Password sono sicure. Inoltre, non è più necessario salvare le informazioni nei browser. Vai in Preferenze e disattiva il salvataggio di password, informazioni personali e moduli di compilazione automatica. Per trovarlo in Chrome, vai nelle Impostazioni avanzate in Preferenze.

Quindi, installa l'estensione del browser del gestore di password. Farà la stessa cosa salvando le password nel browser, ma in modo più sicuro. Puoi salvare le carte di credito, tutte le tue identità e ogni login che hai mai creato.

Le estensioni di sicurezza sono molto più sicure perché è possibile acquisire le informazioni dai browser. Ogni volta che vai su un sito e questo inserisce le tue informazioni, se qualcuno falsifica quel sito, ha le tue informazioni.

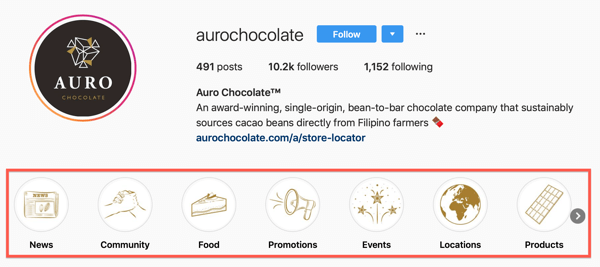

Inoltre, se hai concesso le autorizzazioni di accesso agli accessi social, accedi immediatamente alle impostazioni sulla privacy di tali app e revoca l'accesso. Non desideri condividere account con altre persone o utilizzare un account, come Facebook, per accedere a più siti. Se qualcuno penetra in Facebook, ha accesso a tutti i siti a cui ti sei collegato.

Crea un login individuale per ogni account che hai. Usa il tuo indirizzo email principale, protetto con l'autenticazione a 2 fattori. Puoi anche utilizzare gli alias, una bella funzionalità integrata nelle app Gmail e Google.

Supponiamo che il tuo indirizzo email sia [email protected] e ti stai registrando per un servizio come Dropbox. Uso [email protected]e inoltrerà tutti i messaggi al tuo indirizzo Gmail. Tutto ciò che metti dopo il segno + finirà nella tua casella di posta.

Ciò ti consente di identificare quali luoghi stanno compromettendo il tuo indirizzo email, cosa che non puoi fare con un normale account principale. Quando scopri un problema o inizi a ricevere molto spam, aggiungi un filtro all'alias, elimina i messaggi e ricomincia con un nuovo indirizzo email.

Ascolta lo spettacolo per ascoltare alcuni dei miei incontri con problemi di sicurezza.

Proteggiti sul Cloud

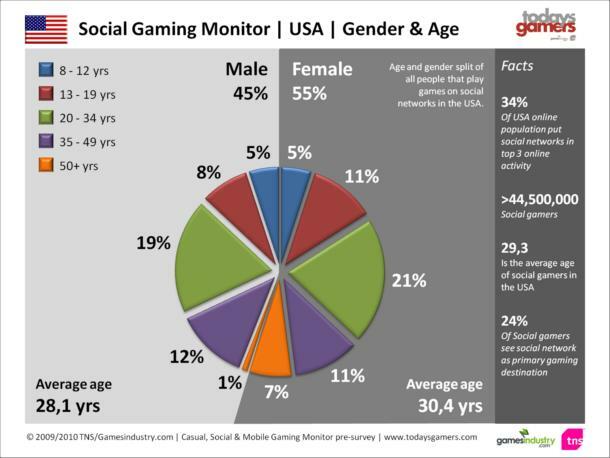

Devi preoccuparti del Cloud, dice Darren. Solo l'anno scorso, il 47% degli adulti ha avuto le proprie informazioni esposte in una forma o nell'altra. Questa è fondamentalmente la metà della popolazione.

Per proteggerti quando utilizzi programmi cloud come Dropbox ed Evernote, utilizza la verifica in due passaggi.

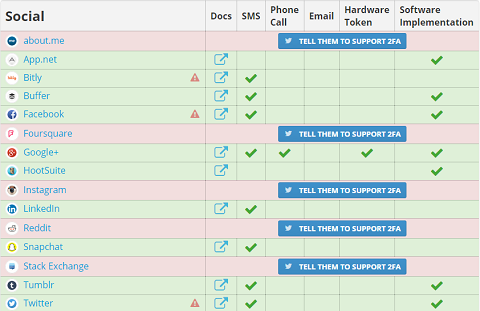

Autenticazione a due fattori dispone di un elenco di siti che offrono e non offrono l'autenticazione a 2 fattori. Darren consiglia di riservare un paio d'ore per proteggere tutti i tuoi account. In questo modo, se qualcuno cerca di entrare in uno di essi, riceverai un avviso.

Se non desideri fornire il tuo numero di telefono, creane uno gratuito su Google voce che puoi inoltrare a qualsiasi altro dispositivo. Ricevi messaggi di testo e Google Voice trascrive i tuoi messaggi di posta vocale per te. Puoi anche classificare i messaggi come spam.

Ascolta lo spettacolo per saperne di più su TwoFactorAuth.org.

Perché tutti dovrebbero essere preoccupati per la sicurezza

Chalene crede che un attacco alla sicurezza sia qualcosa che tutti dovrebbero prevedere che potrebbe accadere loro. Si sente parlare di persone famose, perché hanno una piattaforma.

"Ho la fortuna di poter usare quello che mi è successo come un'opportunità per aiutare gli altri", dice Chalene. “Qualcuno che prende il controllo del mio account sui social media non è la fine del mondo. Avere qualcuno che entra nel mio conto in banca a mia insaputa potrebbe essere devastante. Tutti devono prendere le precauzioni necessarie per evitarlo. "

All'inizio la sicurezza sembra opprimente, ma devi solo esaminare tutto nel giusto ordine passo dopo passo per saperne di più, sviluppare competenze ed essere in grado di aiutare gli altri.

Darren dice che il suo sito web, BeyondthePassword.com è l'equivalente di sicurezza di Social Media Examiner. Una volta lì, scarica l'elenco di controllo della sicurezza informatica di Darren: i 10 passaggi per proteggerti dagli hacker e rimanere al sicuro online.

Ascolta lo spettacolo per scoprire altri modi in cui Beyond the Password può aiutarti.

Altre menzioni dello spettacolo

Lo spettacolo di oggi è sponsorizzato da Social Media Success Summit 2015.

Lo spettacolo di oggi è sponsorizzato da Social Media Success Summit 2015.

Vuoi migliorare il tuo social media marketing? Hai bisogno di dimostrare che i tuoi sforzi stanno funzionando? Unisciti a 4.000 colleghi di marketing alla mega-conferenza online, progettata per ispirarti e potenziarti.

Scopri i modi migliori e più recenti per commercializzare la tua attività su Facebook, LinkedIn, Twitter, Google+, YouTube, Instagram e Pinterest. Trova nuovi modi per migliorare i tuoi contenuti e misurare i risultati, il tutto comodamente da casa o dall'ufficio. Sarai guidato da dozzine dei migliori professionisti dei social media, tra cui Mari Smith, Mark Schaefer, Amy Porterfield, Christopher Penn e Michael Stelzner. Registrati ora per Social Media Success Summit. I biglietti scontati sono limitati.

Social Media Success Summit è una conferenza online. Sono 36 sessioni diverse distribuite in 4 settimane. Sono previste tre sessioni al giorno, tre volte alla settimana, nell'arco di quattro settimane. Ed è su ogni piattaforma di social media immaginabile che puoi immaginare. Controlla. Visitare SMSS15.com per significativi sconti anticipati.

Ascolta lo spettacolo!

.

Aspetti chiave menzionati in questo episodio:

- Connettiti con Chalene su di lei sito web.

- Ascolta il podcast in cinque parti di Chalene sicurezza online.

- Leggi il libro di Chalene spingeree segui Chalene Instagram e Facebook.

- Ottieni la tua lista di controllo per la sicurezza sul sito di Darren Oltre la password.

- Segui Darren Facebook e Instagram.

- Ottieni un gestore di password come 1Password, LastPass o Dashlane.

- Dai un'occhiata a Gmail Verifica in due passaggi, Google Authenticator e Generatore di codice Facebook.

- Impara di più riguardo Segreto di una volta.

- Per messaggi protetti, usa iMessaging, WhatsApp e Hushmail.

- Scopri quali siti offrono Autenticazione a 2 fattori.

- Ottieni un account su Google voce.

- Ulteriori informazioni su 2015 Social Media Success Summit.

- Leggi il Rapporto del settore del social media marketing 2015.

Aiutaci a diffondere la parola!

Per favore, informa i tuoi follower di Twitter di questo podcast. Basta fare clic qui ora per pubblicare un tweet.

Se ti è piaciuto questo episodio del podcast di Social Media Marketing, per favore vai su iTunes, lascia una valutazione, scrivi una recensione e iscriviti. E se ascolti su Stitcher, fai clic qui per valutare e recensire questo spettacolo.

Modi per iscriversi al podcast Social Media Marketing:

- Fare clic qui per iscriversi tramite iTunes.

- Fare clic qui per iscriversi tramite RSS (feed non iTunes).

- Puoi anche iscriverti tramite Stitcher.

Come iscriversi a questo podcast su un iPhone

Guarda questo breve video per scoprire come iscriverti al tuo iPhone:

.

Cosa pensi? Cosa ne pensi della sicurezza online per le aziende? Per favore lascia i tuoi commenti qui sotto.