La vulnerabilità di Timthumb rende molti siti Wordpress bloccati da Google

Wordpress Sicurezza / / March 17, 2020

Il Avvisi di Google Malware ha iniziato a diffondersi su Internet all'inizio di questo mese e anche adesso, i siti sono ancora infettati da script Internet autonomi. Se stai gestendo un sito WordPress con un tema premium personalizzato, potresti già visualizzare il messaggio sopra quando provi a visitare il tuo sito Web (speriamo di no ...). Il problema risiede in una vulnerabilità recentemente scoperta in un popolare script di manipolazione delle immagini chiamato Timthumb. Lo script è molto popolare tra i temi WordPress premium che rende questo exploit particolarmente pericoloso poiché il codice di exploit è in circolazione già da diverse settimane. La buona notizia è che esaminerò non solo come rilevare se sei già stato infettato, ma anche come correggere il tuo blog per prevenire l'infezione in primo luogo.

Il Avvisi di Google Malware ha iniziato a diffondersi su Internet all'inizio di questo mese e anche adesso, i siti sono ancora infettati da script Internet autonomi. Se stai gestendo un sito WordPress con un tema premium personalizzato, potresti già visualizzare il messaggio sopra quando provi a visitare il tuo sito Web (speriamo di no ...). Il problema risiede in una vulnerabilità recentemente scoperta in un popolare script di manipolazione delle immagini chiamato Timthumb. Lo script è molto popolare tra i temi WordPress premium che rende questo exploit particolarmente pericoloso poiché il codice di exploit è in circolazione già da diverse settimane. La buona notizia è che esaminerò non solo come rilevare se sei già stato infettato, ma anche come correggere il tuo blog per prevenire l'infezione in primo luogo.

Come verificare se hai un problema

Oltre a vedere un avviso in Chrome simile a quello sopra mentre visiti il tuo sito, ci sono due semplici modi per vedere se la tua installazione di WordPress è stata infettata.

Il primo è uno scanner di wordpress esterno progettato da Sucuri: http://sitecheck.sucuri.net/scanner/

Il secondo è uno script lato server che carichi sul tuo sito e che poi carichi da un browser web. Questo è disponibile all'indirizzo http://sucuri.net/tools/sucuri_wp_check.txt e dovrà essere rinominato dopo il download secondo le istruzioni di Sucuri di seguito:

- Salva lo script sul tuo computer locale facendo clic con il tasto destro del mouse sul link sopra e salvalo come

- Accedi al tuo sito tramite sFTP o FTP (si consiglia sFTP / SSH)

- Carica lo script nella directory principale di WordPress

- Rinomina sucuri_wp_check.txt in sucuri_wp_check.php

- Esegui lo script tramite il browser di tua scelta - tuodominio.com/sucuri_wp_check.php - Assicurati di cambiare il percorso dell'URL nel tuo dominio e ovunque tu abbia caricato il file

- Controlla i risultati

Se gli scanner rilevano qualcosa di infetto, ti consigliamo di rimuovere immediatamente i file infetti. Ma, anche se gli scanner mostrano "tutto chiaro", probabilmente hai ancora un problema con la tua attuale installazione timthumb.

Come lo aggiusto?

Innanzitutto, se non l'hai già fatto, esegui il backup e scarica una copia della directory di WordPress e del database MySQL. Per istruzioni sul backup del database MySQL consultare il Codice WordPress. Il backup può contenere posta indesiderata, ma è meglio che ricominciare da zero.

Quindi, prendi l'ultima versione di timthumb su http://timthumb.googlecode.com/svn/trunk/timthumb.php

Ora dobbiamo proteggere il nuovo timbthumb .php e renderlo in modo che i siti esterni non possano attivare gli script di esecuzione. Per fare ciò segui questi passaggi:

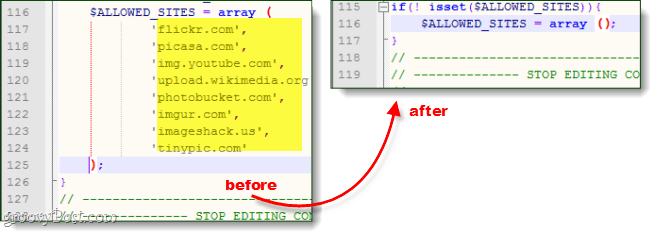

- Usa un editor di testo come Notepad ++ e vai alla riga 27 in timbthumb.php - Dovrebbe leggere $ allowedSites = array (

- Rimuovi tutti i siti elencati come "imgur.com" e "tinypic.com"

- Dopo aver rimosso tutto, la parentesi dovrebbe essere vuota e chiusa in questo modo: $ allowedSites = array();

- Salvare le modifiche.

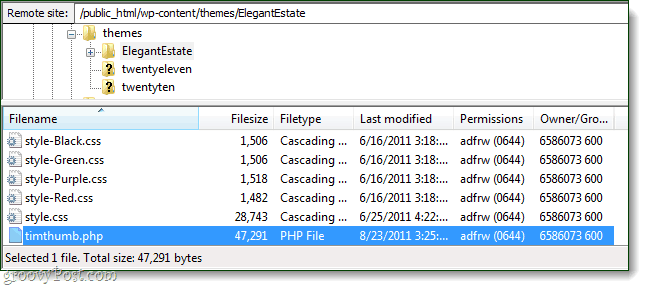

Bene, ora che il tuo nuovo script timbthumb è sicuro, dovrai connetterti al server del tuo sito web tramite FTP o SSH. Nella maggior parte dei temi personalizzati di WordPress che usano timbthumb, si trova in wp-content \ Themes \ [THEMENAME] cartella. Elimina il vecchio timbhumb.php e sostituiscilo con quello nuovo. Se hai più di una copia di timbthumb sul tuo server, dovrai essere sicuro di sostituirle TUTTE, nota che a volte verranno chiamate thumb.php.

Dopo aver aggiornato timbthumb sul tuo server web e cancellato tutti i file rilevati dagli scanner precedenti, sei più o meno pronto a partire. Se ritieni di poter aggiornare un po 'troppo tardi e potresti essere già stato infettato, dovresti contattare immediatamente il tuo host web e chiedere loro di eseguire una scansione AV completa del tuo server web. Spero quindi che possa aiutarti a risolverti altrimenti potresti dover tornare a un backup.