Cos'è il traffico DNS crittografato?

Vita Privata Sicurezza Dns Eroe / / August 24, 2023

Pubblicato

Per proteggere la tua sicurezza e privacy, è importante comprendere il traffico DNS crittografato e perché è importante.

Nel vasto regno interconnesso di Internet, il Sistema dei nomi di dominio (DNS) funge da guida fondamentale, traducendo nomi di dominio a misura d'uomo come "example.com" in indirizzi IP comprensibili alle macchine. Ogni volta che visiti un sito web o invii un'e-mail, viene effettuata una query DNS, che funge da ponte tra l'intento umano e l'azione della macchina. Tuttavia, per anni, queste query DNS sono state esposte e trasmesse in chiaro, rendendole una miniera d'oro ficcanaso, hacker e persino alcuni fornitori di servizi Internet (ISP) che cercano informazioni sulla rete Internet degli utenti comportamenti. Entra nel concetto di “traffico DNS crittografato”, che mira a proteggere queste ricerche vitali, incapsulandole in livelli di protezione crittografica.

Il problema con i DNS tradizionali

Prima di addentrarci nella descrizione del traffico DNS crittografato, dovremmo probabilmente parlare del traffico DNS in generale. Il Domain Name System (DNS) rappresenta il fulcro del nostro regno digitale. Considerala come un'intricata directory per Internet; il suo ruolo non è solo quello di rendere la navigazione online intuitiva per gli utenti, ma anche di aumentare la resilienza dei servizi online.

Fondamentalmente, il DNS colma il divario tra Indirizzo Internet a misura d'uomo e a misura di macchina formati. Per un utente quotidiano, invece di richiamare un indirizzo IP (protocollo Internet) complesso come “104.25.98.13” (che rappresenta il suo indirizzo IPv4) o 2400:cb00:2048:1:6819:630d (il formato IPv6), si può semplicemente inserire "groovypost.com" in un navigatore.

Mentre per gli esseri umani il vantaggio è chiaro, per le applicazioni e i dispositivi la funzione DNS assume una sfumatura leggermente diversa. Il suo valore non è necessariamente quello di favorire la memoria: dopo tutto, il software non è alle prese con l’oblio come facciamo noi. Invece, il DNS, in questo caso, rafforza la resilienza.

Come, chiedi? Attraverso il DNS, le organizzazioni non sono limitate a un singolo server. Possono invece disperdere la loro presenza su una moltitudine di server. Questo sistema consente al DNS di indirizzare un utente al server più ottimale per i loro bisogni. Potrebbe condurre un utente a un server nelle vicinanze, eliminando la probabilità di un'esperienza lenta e soggetta a ritardi.

Questa direzione strategica è una pietra angolare per la maggior parte dei servizi cloud, in cui il DNS svolge un ruolo fondamentale nel collegare gli utenti a una risorsa computazionale vicina.

Preoccupazioni sulla privacy nel DNS

Sfortunatamente, il DNS costituisce un potenziale grave problema di privacy. Senza una qualche forma di crittografia che fornisca uno scudo protettivo per la comunicazione del tuo dispositivo con il risolutore DNS, corri il rischio di accessi ingiustificati o alterazioni ai tuoi scambi DNS.

Ciò comprende intrusioni da parte di individui sul tuo Wi-Fi, sul tuo provider di servizi Internet (ISP) e persino sugli intermediari. Le ramificazioni? Privacy compromessa, poiché gli estranei riconoscono i nomi di dominio che frequenti.

Fondamentalmente, la crittografia ha sempre sostenuto a interno sicuro e privatot esperienza di navigazione. Pur riconoscendo che un utente accede a "groovypost.com" potrebbe sembrare banale, in un contesto più ampio, diventa un portale per comprendere il comportamento online di una persona, le sue predilezioni e, potenzialmente, obiettivi.

Tali dati raccolti possono trasformarsi in merci, vendute a entità a scopo di lucro o utilizzate come arma da attori malevoli per orchestrare sotterfugi fiscali.

Un rapporto a cura di Consiglio di Sicurezza Internazionale Neustar nel 2021 ha messo in luce questa minaccia, rivelando che uno sconcertante 72% delle aziende ha dovuto affrontare almeno un’incursione DNS nell’anno precedente.

Inoltre, il 58% di queste imprese ha subito conseguenze significative a causa delle incursioni. Con l’aumento delle trasgressioni DNS, il traffico DNS crittografato emerge come baluardo contro una serie di minacce, tra cui spionaggio, spoofing e vari sofisticati stratagemmi DNS.

Traffico DNS crittografato: un'analisi approfondita

Il traffico DNS crittografato trasforma i dati DNS trasparenti in un formato sicuro, decifrabile esclusivamente dalle entità comunicanti: il client DNS (come browser o dispositivi di rete) e il risolutore DNS.

L'evoluzione della crittografia DNS

Originariamente, il DNS non era integrato con attributi di sicurezza. La nascita del DNS è avvenuta in un momento in cui Internet era nascente, privo di commercio online, servizi bancari o negozi digitali. La crittografia DNS sembrava ridondante.

Tuttavia, mentre ci muoviamo verso il panorama odierno – segnato dal fiorire dell’e-business e dall’aumento delle minacce informatiche – la necessità di una maggiore sicurezza sulla privacy del DNS è diventata chiara.

Per rispondere a questa esigenza sono emersi due importanti protocolli di crittografia: DNS over TLS (DoT) e DNS over HTTPS (DoH).

DNS su TLS (DoT)

DoT impiega il Sicurezza del livello di trasporto (TLS) protocollo per salvaguardare e incapsulare i dialoghi DNS. Curiosamente, TLS, comunemente riconosciuto con un altro soprannome, SSL, alimenta la crittografia e l'autenticazione dei siti Web HTTPS.

Per le interazioni DNS, DoT sfrutta il protocollo UDP (User Datagram Protocol), abbinato alla protezione TLS. L'ambizione trainante? Amplifica la privacy degli utenti e contrasta potenziali attori malintenzionati che mirano a intercettare o modificare i dati DNS.

La porta 853 è la porta predominante tra gli abitanti digitali per DoT. I sostenitori dello standard DoT spesso ne affermano la potenza nell’affrontare le sfide dei diritti umani in regioni tumultuose.

Tuttavia, nelle nazioni in cui la libertà di espressione è soggetta a limitazioni, l’aura protettiva di DoT potrebbe ironicamente mettere in luce gli utenti, rendendoli bersagli di regimi repressivi.

DNS su HTTPS (DoH)

DoH, nella sua essenza, utilizza HTTPS per interpretazioni DNS remote e opera principalmente tramite la porta 443. Per un funzionamento corretto, i risolutori necessitano di un server DoH che ospiti un endpoint di query.

L'adozione del DOH nei browser

A partire dalla versione 83 di Google Chrome sia su Windows che su macOS, il browser ha abbracciato DoH, accessibile tramite le sue impostazioni. Con la corretta configurazione del server DNS, Chrome accentua le richieste DNS con la crittografia.

Inoltre, ognuno ha l'autonomia di scegliere il proprio server DoH preferito. Chrome si integra anche con vari provider DoH, come Google Public DNS e Cloudflare.

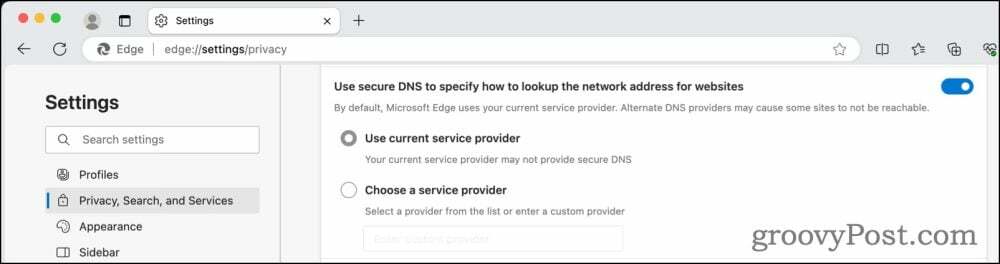

Microsoft Edge fornisce anche supporto integrato per DoH, navigabile attraverso le sue impostazioni. Se attivato e associato a un server DNS compatibile, Edge garantisce che le query DNS rimangano crittografate.

In un'impresa di collaborazione con Cloudflare nel 2018, Mozilla Firefox ha integrato DoH, noto come Trusted Recursive Resolver. Dal 25 febbraio 2020, gli appassionati di Firefox con sede negli Stati Uniti potranno sfruttare DoH con Cloudflare che fungerà da risolutore predefinito.

Da non trascurare, gli utenti di Opera possono anche attivare o disattivare DoH tramite le impostazioni del browser, indirizzando le richieste DNS verso Cloudflare per impostazione predefinita.

L'integrazione del DOH con il sistema operativo

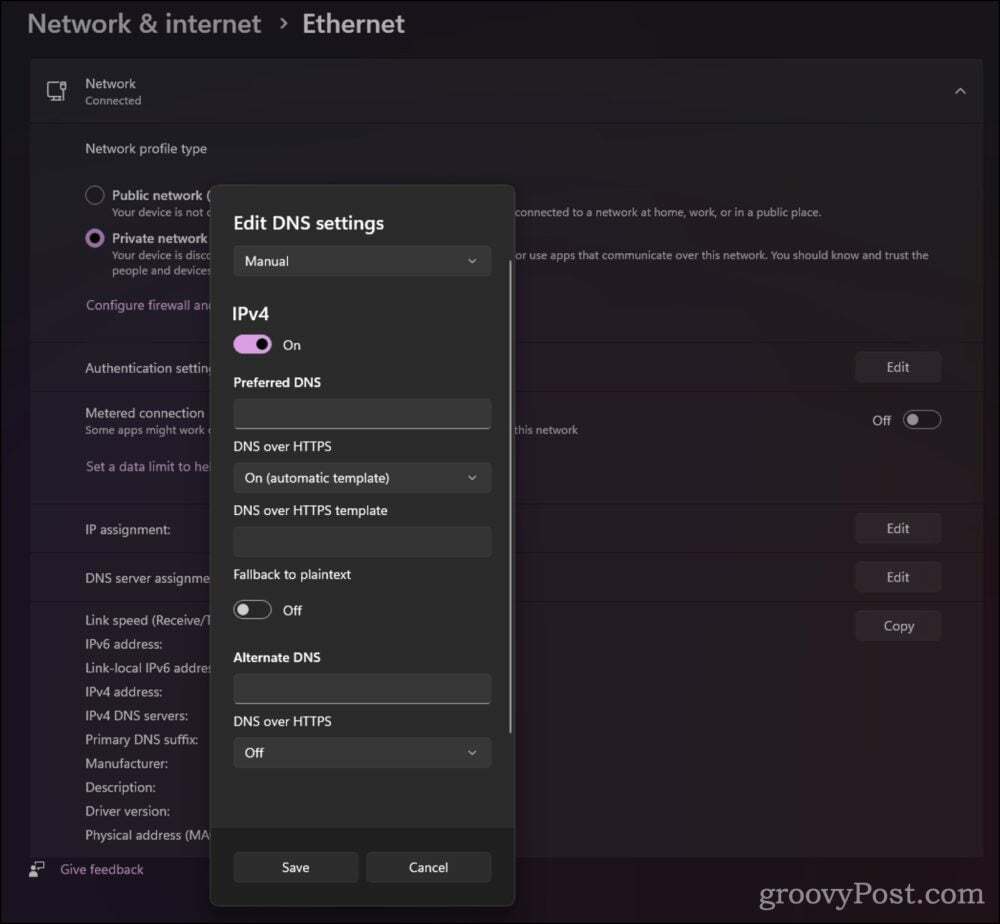

Storicamente, I sistemi operativi di Microsoft hanno esitato ad abbracciare la tecnologia d’avanguardia. Windows 10, tuttavia, ha virato verso il futuro, consentendo agli utenti di attivare DoH tramite le sue impostazioni.

Apple si è spinta oltre, introducendo tecniche di crittografia incentrate sulle app. Questa mossa rivoluzionaria consente agli sviluppatori di app di incorporare le loro distinte configurazioni DNS crittografate, rendendo a volte obsoleti i controlli tradizionali.

L’orizzonte espansivo del traffico DNS crittografato simboleggia l’evoluzione del regno digitale, sottolineando la continua ricerca di sicurezza rafforzata e maggiore privacy.

La controversia che accompagna i DNS crittografati

Sebbene la crittografia del traffico DNS rafforzi la riservatezza e migliori la privacy degli utenti con misure protettive come l’ODoH, non tutti supportano questo cambiamento. Il divario risiede principalmente tra gli utenti finali e gli operatori di rete.

Storicamente, gli operatori di rete accedevano alle query DNS contrastare le fonti di malware e altri contenuti indesiderati. Il loro impegno nel sostenere queste pratiche per le legittime esigenze di sicurezza e gestione della rete è anche il punto focale del gruppo di lavoro IETF ADD (Adaptive DNS Discovery).

In sostanza, il dibattito può essere caratterizzato come: “crittografia universale” contro “sovranità della rete”. Ecco un'esplorazione dettagliata:

Crittografia del traffico DNS universale

La maggior parte dei metodi di crittografia si basa su risolutori DNS configurati per la crittografia. Tuttavia, questi risolutori che supportano la crittografia rappresentano solo una piccola parte del totale.

La centralizzazione o il consolidamento dei risolutori DNS è una questione incombente. Con opzioni limitate, questa centralizzazione crea obiettivi allettanti per entità malevole o sorveglianza intrusiva.

La maggior parte delle configurazioni DNS crittografate consentono agli utenti di scegliere il proprio risolutore. Tuttavia, fare una scelta informata può essere scoraggiante per l’individuo medio. L’opzione predefinita potrebbe non essere sempre ottimale per vari motivi, come la giurisdizione ospitante del risolutore.

Valutare l’affidabilità degli operatori di server centralizzati è complicato. Spesso bisogna fare affidamento sulle loro dichiarazioni pubbliche sulla privacy e potenzialmente sulle loro autovalutazioni o valutazioni di terzi.

Le revisioni esterne non sono sempre solide. Prevalentemente, basano le loro conclusioni sui dati forniti dalle entità controllate, rinunciando a un’indagine approfondita e pratica. Nel corso del tempo, questi audit potrebbero non riflettere accuratamente le pratiche di un operatore, soprattutto se ci sono cambiamenti organizzativi.

Il DNS crittografato non è che un aspetto della navigazione in Internet. Molte altre origini dati possono comunque tracciare gli utenti, rendendo il DNS crittografato un metodo di mitigazione, non una panacea. Aspetti simili metadati non crittografati rimanere accessibili e informativi.

La crittografia potrebbe proteggere il traffico DNS, ma specifici segmenti di connessione HTTPS rimangono trasparenti. Inoltre, il DNS crittografato può aggirare le blocklist basate su DNS, anche se l’accesso ai siti direttamente tramite il loro IP fa lo stesso.

Per contrastare realmente il tracciamento e la supervisione, gli utenti dovrebbero esplorare soluzioni complete come le reti private virtuali (VPN) e Tor, rendendo il controllo del traffico più impegnativo.

La posizione della “sovranità della rete”

La crittografia potrebbe limitare la capacità di un operatore di esaminare e successivamente regolare o rettificare le operazioni di rete. Questo è fondamentale per funzionalità come il controllo genitori, la visibilità delle query DNS aziendali e il rilevamento di malware.

L'ascesa dei protocolli Bring Your Own Device (BYOD), che consentono agli utenti di interagire con sistemi protetti l'utilizzo di dispositivi personali introduce complessità, soprattutto in settori impegnativi come quello finanziario e assistenza sanitaria.

In sintesi, sebbene il DNS crittografato offra maggiore privacy e sicurezza, la sua adozione ha acceso un vivace dibattito, evidenziando l’intricato equilibrio tra privacy dell’utente e gestione della rete.

Conclusione: affidati al traffico DNS crittografato o consideralo come uno strumento per la privacy

In un’epoca di crescenti minacce informatiche e crescenti preoccupazioni sulla privacy, salvaguardare la propria impronta digitale non è mai stato così importante. Uno degli elementi fondamentali di questa frontiera digitale è il Domain Name System (DNS). Tradizionalmente, tuttavia, queste richieste DNS venivano condotte in chiaro, esposte a qualsiasi sguardo indiscreto che potesse osservarle, siano essi criminali informatici o terze parti invadenti. Il traffico DNS crittografato è emerso come soluzione per colmare questa vulnerabilità.

Sta a te determinare il modo migliore per utilizzare il DNS crittografato. Potresti fare affidamento su una soluzione software, come le funzionalità del browser offerte da Microsoft Edge, Google Chrome e altri. Se usi OpenDNS sul tuo router, però, dovresti anche considerare accoppiandolo con DNSCrypt per una sicurezza a 360 gradi.