Dell spedisce laptop con certificato di root pericoloso, ecco come testare il tuo PC (aggiornato)

Sicurezza / / March 18, 2020

Durante il fine settimana, è stato scoperto che Dell ha rilasciato un certificato rootkit chiamato eDellRoot per aiutare con l'assistenza clienti. Ecco come fare se sei infetto.

Aggiornamento del 24/11/1015: Dell risponde alle preoccupazioni di sicurezza:

Dell ha risposto ufficialmente al problema di eDellRoot Blog di supporto. Ha pubblicato un manuale: Istruzioni per la rimozione del certificato eDellRoot così come a piccola utilità (link diretto) che lo rimuoverà automaticamente per te.

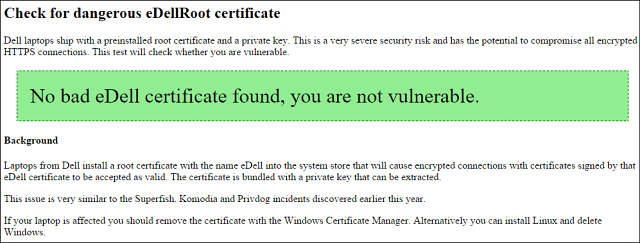

È possibile verificare se si dispone del certificato eDellRoot facendo clic su questo link (che spieghiamo di seguito). Se ce l'hai, ti consigliamo di leggere il post sul blog di Dell, scaricare il PDF e seguire le istruzioni per sbarazzartene.

Vale anche la pena notare che oggi abbiamo scoperto che non è solo un problema con i laptop (che abbiamo segnalato in origine. In realtà, questo è un problema con tutti i fattori di forma dei PC Dell. Se si dispone di un PC Dell, è necessario verificare se eDellRoot si trova sul proprio sistema. Per la storia completa leggi il nostro rapporto di seguito.

Rischio per la sicurezza del certificato eDellRoot

In quello che si sta rivelando un altro déjà vu, Dell Inc, scoperto durante il fine settimana, (da agosto) sta scivolando certificato rootkit chiamato eDellRoot per aiutare con ciò che la società afferma essere un accesso più facile ai servizi di supporto per loro i clienti. Un messaggio di un poster di Reddit che porta il nome rotorcowboy pubblicato dettagli sul popolare sito di social media sulla scoperta.

Ho ricevuto un nuovo brillante laptop XPS 15 da Dell e, mentre tentavo di risolvere un problema, io scoperto che era precaricato con una CA radice autofirmata (autorità di certificazione) con il nome di eDellRoot. Con esso è arrivata la sua chiave privata, contrassegnata come non esportabile. Tuttavia, è ancora possibile ottenere una copia grezza della chiave privata utilizzando diversi strumenti disponibili (ho usato lo strumento di jailbreak del gruppo NCC). Dopo averne discusso brevemente con qualcun altro che aveva scoperto anche questo, abbiamo stabilito che stanno spedendo tutti laptop che distribuiscono con lo stesso identico certificato di root e chiave privata, molto simile a quello che ha fatto Superfish su Lenovo computers. Per coloro che non hanno familiarità, questa è una delle principali vulnerabilità di sicurezza che mette in pericolo tutti i recenti clienti Dell. fonte

Solo un aggiornamento, Lenovo ha ricevuto un'enorme reazione negativa quando è stato scoperto che la società stava caricando un certificato rootkit simile chiamato superfish su determinati dispositivi Lenovo. La società ha ricevuto così tanta cattiva stampa per l'atto che alcuni hanno detto che l'incidente probabilmente ha offuscato la reputazione di lunga data dell'azienda come marchio popolare tra consumatori e aziende. Con Lenovo che è una società di proprietà cinese e le recenti gelide relazioni politiche con la Cina e gli Stati Uniti, da allora l'azienda ha cercato di ricostruire la fiducia con i consumatori. L'incidente è stato così grave Microsoft ha dovuto aiutare con la pulizia emettendo un aggiornamento delle definizioni per Windows Defender che ha contribuito alla rimozione del certificato.

Finora, gli utenti hanno trovato il certificato vulnerabile sul Dell Inspiron 5000, XPS 15 e XPS 13. Poiché si tratta di un nuovo sviluppo, potrebbe essere presente anche su altri PC Dell sul mercato.

Si pensava che l'incidente fosse stato un avvertimento adeguato per altri venditori, ma ovviamente Dell, uno dei primi tre produttori di PC, sembra essere caduto nelle crepe. La società sta già cercando di ribaltare le cose rilasciando la seguente dichiarazione ai media:

La sicurezza e la privacy dei clienti sono una delle principali preoccupazioni e priorità per Dell. La recente situazione sollevata è correlata a un certificato di supporto immediato destinato a fornire un'esperienza di assistenza clienti migliore, più rapida e più semplice.

Sfortunatamente, il certificato ha introdotto una vulnerabilità di sicurezza non intenzionale. Per risolvere questo problema, stiamo fornendo ai nostri clienti le istruzioni per rimuovere definitivamente il certificato dai loro sistemi tramite e-mail diretta, sul nostro sito di supporto e supporto tecnico.

Stiamo inoltre rimuovendo il certificato da tutti i sistemi Dell. Nota, questo problema non riguarda i clienti commerciali che immaginano i propri sistemi. Dell non preinstalla alcun adware o malware. Il certificato non si reinstallerà automaticamente dopo essere stato rimosso correttamente utilizzando il processo Dell consigliato.

È stato anche creato un rappresentante Dell una dichiarazione a The Verge dicendo: "Abbiamo un team che sta studiando la situazione attuale e ti aggiorneremo non appena avremo ulteriori informazioni".

Poiché non ci sono dettagli su quali sistemi potrebbero essere interessati, i clienti dovranno fare affidamento su Dell per assistenza.

Il tuo PC Dell è a rischio? Ecco come testarlo

Se vuoi sapere se il tuo sistema potrebbe essere interessato, puoi farlo controlla questo sito creato dal giornalista di sicurezza Hanno Böck per testare la presenza del sistema.

Finora la ricerca ha fornito scenari di prova del concetto in cui eDellRoot potrebbe essere manipolato e utilizzato per certificati validi che potrebbero innescare attacchi.