Come crittografare il disco di sistema e perché dovresti davvero farlo

Vita Privata Sicurezza Crittografia In Primo Piano Truecrypt / / March 18, 2020

Nonostante i numerosi livelli di sicurezza integrati in Microsoft Windows, esiste una grande vulnerabilità in quasi tutti i computer di una casa o di un ufficio: i dati sul disco rigido non sono crittografati. Ciò significa che anche un hacker non sofisticato potrebbe accedere ai tuoi dati senza conoscere le tue credenziali di accesso a Windows. Fortunatamente, esiste una soluzione semplice e gratuita per questa falla di sicurezza: la crittografia del disco di sistema. Continua a leggere per imparare a crittografare l'intero disco di sistema utilizzando TrueCrypt.

Questo articolo presenta il caso della crittografia dell'intero disco di sistema. Il motivo numero uno, come illustra il tutorial seguente, è che è incredibilmente facile, grazie a TrueCrypt. Ma le altre ragioni hanno molto a che fare con il furto di identità e un po 'con la copertura del culo (ets) nel caso di un'indagine federale. Se sei già convinto, sentiti libero di saltare al tutorial con i link qui sotto. Altrimenti, continua a leggere.

Questo articolo presenta il caso della crittografia dell'intero disco di sistema. Il motivo numero uno, come illustra il tutorial seguente, è che è incredibilmente facile, grazie a TrueCrypt. Ma le altre ragioni hanno molto a che fare con il furto di identità e un po 'con la copertura del culo (ets) nel caso di un'indagine federale. Se sei già convinto, sentiti libero di saltare al tutorial con i link qui sotto. Altrimenti, continua a leggere.

- Perché tutti dovrebbero avere un disco di sistema crittografato

- Come crittografare l'intero disco di sistema usando TrueCrypt

- Come decodificare in modo permanente il disco di sistema

Perché tutti dovrebbero avere un disco di sistema crittografato

Ok, fammi qualificare questo. Non tutti dovrebbero crittografare il proprio disco di sistema. Solo tutti coloro che hanno informazioni personali o finanziarie sul proprio computer, come dichiarazioni dei redditi, memorizzate password, cronologia di navigazione, e-mail, curriculum, rubriche, foto e video, bollette, account storie, ecc. Se tutto ciò per cui usi il computer è leggere Reddit in modalità di navigazione in incognito, probabilmente non è necessario crittografare i tuoi dati. Ma se sei come la stragrande maggioranza degli utenti di computer personali o aziendali, hai dati preziosi che meritano protezione. Ecco i tre principali rischi associati all'avere un disco rigido non crittografato.

1. I ladri non sono solo dopo il tuo hardware

Un ladro può probabilmente fare qualche centinaio di dollari recintando un laptop rubato. Ma può fare ancora più soldi se ruba la tua identità mentre è lì. Che si tratti del tuo portafoglio Bitcoin, di una vecchia dichiarazione dei redditi o di un'installazione di Google Chrome con Amazon, PayPal e password di banking online memorizzate nella cache, i dati sul disco rigido potrebbero rivelarsi molto più preziosi dell'hardware si.

“Ah, ma il mio account di Windows è protetto da password. Non sarà nemmeno in grado di accedere ", dici.

Scusa. I ladri di dati / laptop devono solo essere un po 'intelligenti per bypassare la schermata di accesso di Windows e ottenere i tuoi dati. Come minimo, tutto ciò di cui avrebbe bisogno è un'installazione avviabile di Linux su una chiavetta USB e potrebbe avviare il computer ed esplorare i contenuti dell'unità di sistema nella sua interezza. Questo perché la protezione con password di Windows impedisce a qualcuno di accedere al tuo account utente di Windows. Non impedisce loro di accedere ai dati con un altro mezzo più di quanto una chiave di accensione impedisca a un automobilista di rompere il finestrino e cablare a caldo la tua auto. Ci sono casi limite che conosco. Forse hai crittografato i tuoi file e cartelle utilizzando Steve Trucco di crittografia EFS per Windows comunque la mia ipotesi è che questa sia davvero l'eccezione non la regola. Andiamo avanti.

2. In vendita: il tuo vecchio disco rigido (e tutti i tuoi dati)

Le garanzie sono fantastiche. Ho avuto dischi rigidi, fonti di alimentazione e interi computer sostituiti in garanzia con suddivisione lickety, gratuitamente, senza problemi. Ma quando si tratta di dischi rigidi, c'è un problema. Per ottenere una riparazione o una sostituzione, è necessario inviare il vecchio disco rigido (processo RMA). Lo stesso vale per l'invio dell'intero computer per le riparazioni in garanzia. Prima di farlo, sembra logico cancellare in modo sicuro tutti i dati sensibili dal tuo disco rigido, proprio come faresti prima di vendere o riciclare il tuo computer. Ma se il tuo computer è in muratura o il tuo disco rigido non si monta nemmeno, allora questa non è un'opzione. Dovrai inviare il tuo disco rigido con tutti i tuoi dati ancora intatti.

Ciò sarebbe problematico se, ad esempio, ci fosse un tecnico senza scrupoli (forse un subappaltatore di terze parti) che raccoglie i dati dei clienti durante l'esecuzione del servizio di garanzia. Questo è probabilmente raro comunque succede. Ma ciò che è molto più comune è la pratica di rivendita di unità usate. Se hai tenuto d'occhio i siti delle trattative, potresti aver notato dischi rigidi "rinnovati" in vendita con un grande sconto. Questi dischi rigidi ricondizionati o ricertificati sono generalmente unità che sono state restituite o sostituite in garanzia. Spesso, anziché farti aspettare mentre valutano e riparano il tuo disco rigido, i produttori ti invieranno un nuovo disco rigido per coprire la tua garanzia. Quindi, prenderanno il tuo disco, lo ripareranno, lo riformatteranno e (forse) lo cancelleranno in modo sicuro prima di reimballarlo e venderlo a un altro cliente. Mentre la maggior parte degli utenti di tutti i giorni non saprà nemmeno cercare dati residui su un'unità utilizzata, dati determinati guru del recupero o... anche un bambino annoiato potrebbe probabilmente raccogliere solo dati sufficienti da un disco riformattato per fare un po ' danno usando strumenti gratuiti semplici da usare disponibile in rete. Un numero di previdenza sociale, dopo tutto, è lungo solo nove cifre - ogni volta che capisci cosa intendo.

Se restituisci hardware, è una buona idea chiedere al fornitore o al produttore di distruggerlo dopo aver completato la valutazione. Ma come ha scoperto un signore che ha restituito un computer a Best Buy, non è sempre facile far seguire al negozio le sue promesse. Come racconta Bob Sullivan, blogger di MSNBC, un cliente di Cincinnati ha restituito il suo computer rotto a Best Buy, pensando che il suo vecchio disco rigido sarebbe stato perforato e smaltito in modo sicuro. Con suo grande dispiacere, sei mesi dopo ricevette una telefonata da uno sconosciuto che gli disse "Ho appena comprato il tuo disco rigido"In un mercatino delle pulci a Chicago. Ahia….

3. Lanciare un disco rigido? Potrebbe essere un reato federale

FACTA, HIPAA e altre normative federali sulla prevenzione dei furti di identità e privacy impongono alle aziende di smaltire correttamente i registri dei clienti e dei pazienti. I registri cartacei - cartelle manila, cartelle cliniche, domande di prestito - sono la prima cosa che mi viene in mente. Ma i record digitali sono anche coperti dalla legge federale. Se sei un'azienda, questo ti mette all'erta per smaltire correttamente i tuoi dischi rigidi e altri supporti. In questi giorni, la maggior parte delle istituzioni va ben oltre i fori nel piatto e invece distrugge le unità in piccoli pezzi, proprio come la carta; oppure affidano in outsourcing il lavoro a un'azienda specializzata nel fornire certificati di distruzione per dimostrare che il lavoro è stato completato.

Ma se non sei un'azienda o un ospedale, non devi preoccuparti, giusto? Non esattamente. Diciamo che assumi una babysitter o una tata. Come parte della vostra due diligence, ordinate un controllo in background su di lei e salvate i risultati, inclusa la sua cronologia degli indirizzi, il suo SSN, ecc., Sul disco rigido di un vecchio computer. Anni dopo, doni il vecchio computer a Goodwill, un ragazzo del college lo compra, lo fa a recupero file o recupero dati e bam - ha molte più informazioni sulla tua tata di quanto dovrebbe legalmente. Come datore di lavoro della tua tata, hai fallito nel tuo dovere federale di proteggere la sua identità.

Crittografia del disco di sistema su Rescue

La vera responsabilità in tutte queste situazioni è lasciare che informazioni sensibili o riservate risiedano non crittografate su un disco rigido. I dati sono notoriamente difficili da sradicare. Ciò è particolarmente vero quando parliamo di unità a stato solido (SSD) e supporti basati su flash (come le schede SD); uno studio ha scoperto che lo è quasi impossibile eliminare i dati sugli SSD. Ecco perché la crittografia è una soluzione così elegante. Con i dati crittografati, non importa quasi quanto i tuoi dati cadano nelle mani sbagliate. A meno che non possano violare la crittografia o indovinare la password, non otterranno alcuna informazione personale utilizzabile dal disco. Se un ladro di dati monta il disco su un altro sistema, tutto ciò che troveranno è criptato senza senso.

Combina la crittografia con un formato sicuro (quando possibile) e sei quasi invulnerabile al furto di dati.

La crittografia del disco di sistema è utile perché non interrompe il normale utilizzo del computer, ad eccezione di una password aggiuntiva da inserire all'avvio e un leggero calo delle prestazioni. TomsHardware ritiene l'impatto sulle prestazioni "non evidente" per gli utenti medi. La crittografia del disco di sistema protegge ogni bit di dati sul disco rigido senza la necessità di scegliere quali documenti e file crittografare. E soprattutto, puoi farlo gratuitamente usando TrueCrypt. Ecco come:

Crittografa l'intero disco del sistema usando TrueCrypt

Scarica e installa TrueCrypt sul computer Windows che si desidera crittografare (in questa esercitazione viene utilizzato TrueCrypt 7.1a).

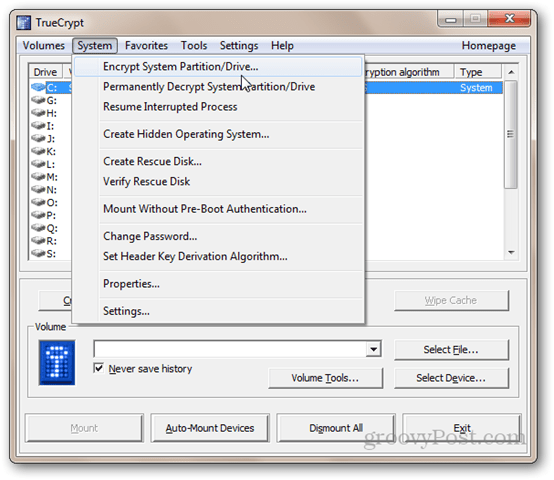

Quindi, avvia TrueCrypt e fai clic su Sistema | Crittografa partizione / unità di sistema ...

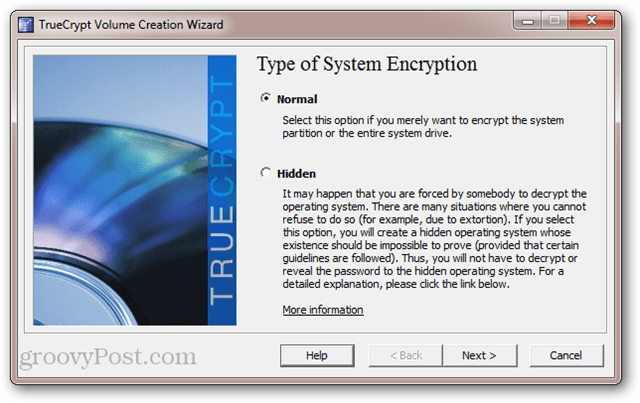

Quindi, selezionare il tipo di crittografia di sistema. Consiglio di scegliere Normale per ora. Nascosto è probabilmente un po 'eccessivo (leggi la descrizione nello screenshot per conoscere il suo intento). Fai clic su Avanti.

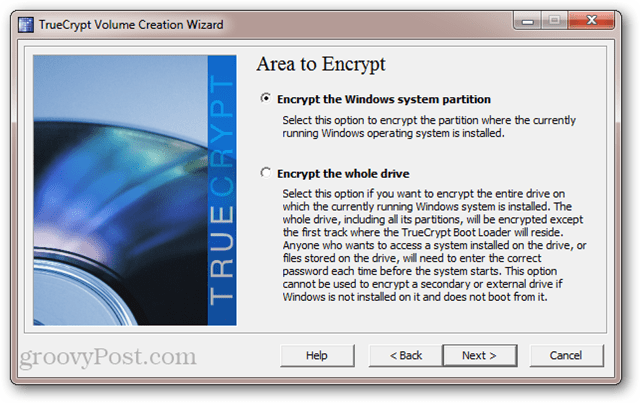

Nella finestra Area da crittografare, sono disponibili due opzioni. Se hai i tuoi dati e l'installazione di Windows sulla stessa partizione, scegli la prima opzione ("Crittografa la partizione di sistema di Windows"). Se hai più partizioni, ad es. uno per i tuoi dati e uno per il tuo sistema operativo, quindi scegli la seconda opzione ("Crittografa l'intera unità"). Se non sei sicuro, vai con il secondo. Fai clic su Avanti.

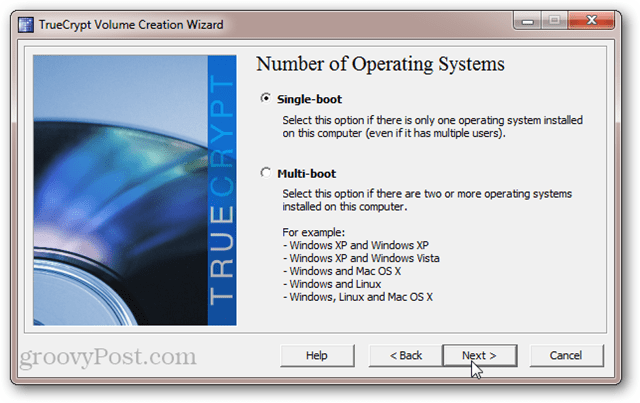

Nella schermata successiva, selezionare Avvio singolo o Avvio multiplo e fare clic su Avanti.

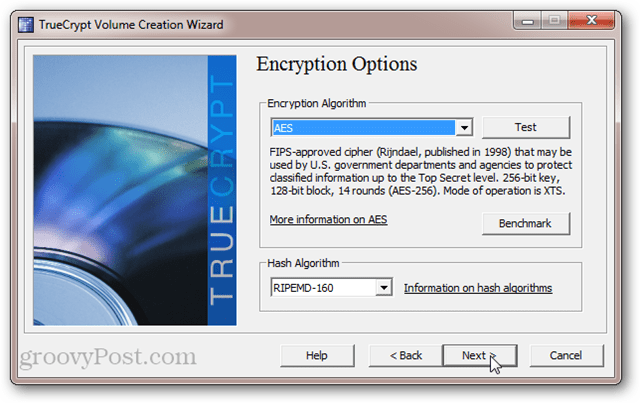

Quindi, scegli le opzioni di crittografia. Se non sai cosa significa tutto ciò, le impostazioni predefinite sono abbastanza buone per te. Tieni presente che hai la possibilità di utilizzare più livelli di crittografia. Sebbene sia più sicuro, aumenta l'impatto sulle prestazioni (ovvero, il tuo computer funzionerà leggermente più lentamente rispetto a se scegliessi un singolo livello di crittografia). Fai clic su Avanti.

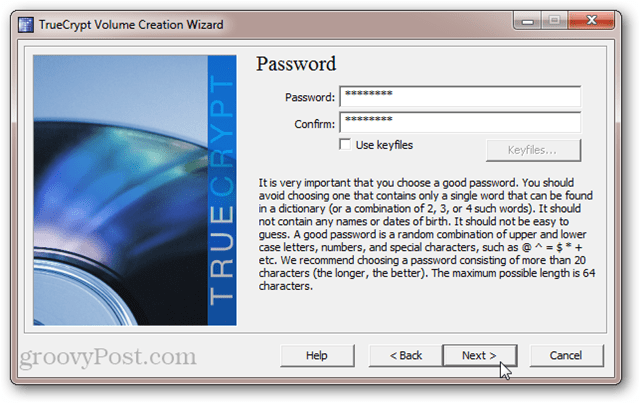

Scegli una password. Come sempre, le password più lunghe sono più forti. Ma assicurati che sia quello che ricordi. Fai clic su Avanti.

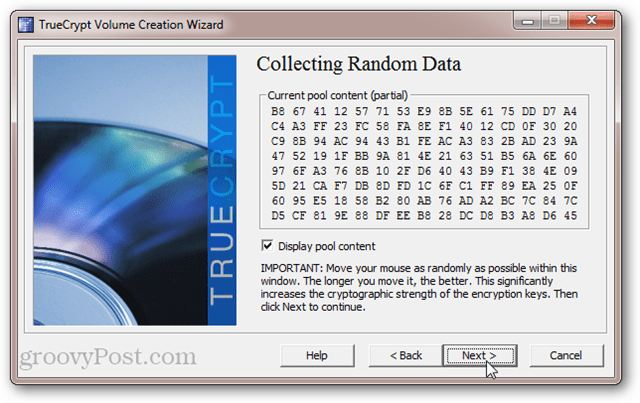

Spostare il cursore del mouse per randomizzare il contenuto del pool. Fai clic su Avanti.

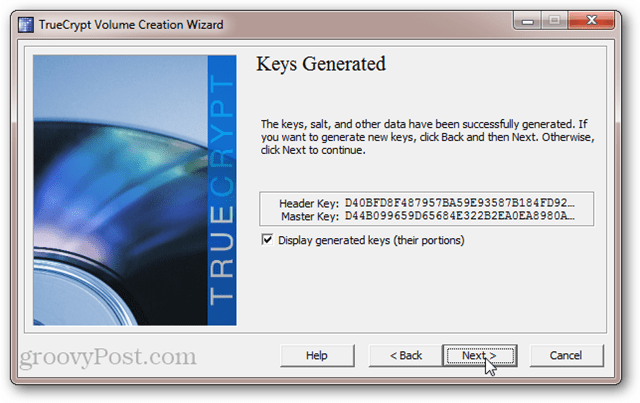

Visualizza i tuoi tasti master e header. Non è necessario scrivere questo o altro. Questo è solo FYI. Fai clic su Avanti.

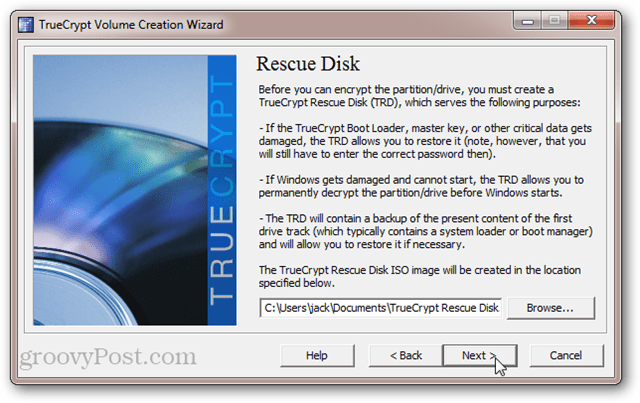

TrueCrypt ora ti chiederà di masterizzare un TrueCrypt Rescue Disk. Non saltare questo passaggio. TrueCrypt utilizza un caricatore di avvio speciale per decrittografare l'unità. Se il sistema viene danneggiato o danneggiato, sarà necessario questo disco per accedere ai dati. Quindi non perderlo. Si noti inoltre che il disco di ripristino TrueCrypt è specifico per il disco di sistema crittografato. Non puoi utilizzare un disco di ripristino creato per un altro disco crittografato. Fai clic su Avanti per avviare il processo.

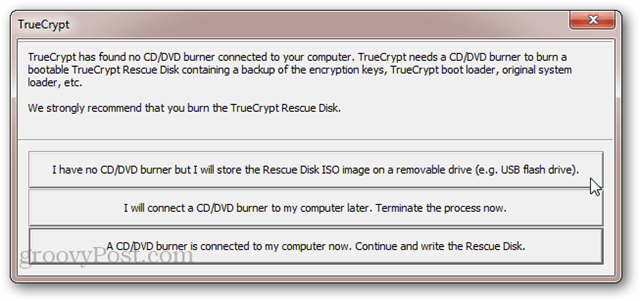

Se non disponi di un'unità CD / DVD sul tuo computer, puoi anche creare il disco di ripristino TrueCrypt su un'unità USB. Se hai un masterizzatore sul tuo computer, verrai indirizzato direttamente all'utilità di masterizzazione di immagini disco di Windows e non vedrai il messaggio di seguito.

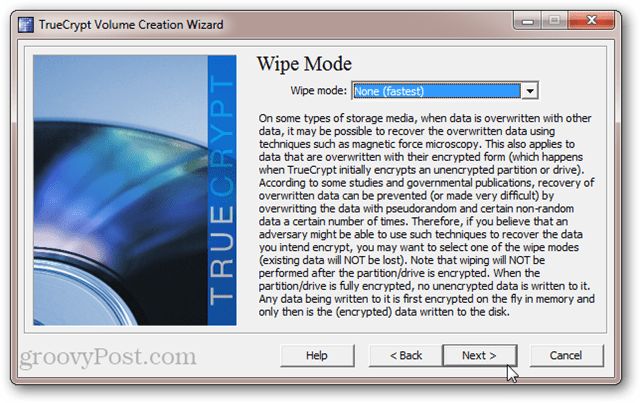

Dopo aver masterizzato TrueCrypt Rescue Disk, ti verrà chiesto se desideri scegliere una modalità di cancellazione sicura. Ancora una volta, questo è per il ultraparanoid. Probabilmente puoi saltare questo passaggio ed essere a posto. Ma se hai un'unità molto grande che stai usando da un po 'di tempo, non ti farà male pulire l'unità prima di crittografarla. L'unica cosa che devi perdere è il tempo. Ma se non sei preoccupato per qualcuno che utilizza la microscopia a forza magnetica per recuperare i tuoi dati sovrascritti, scegli Nessuno (il più veloce) e fai clic su Avanti.

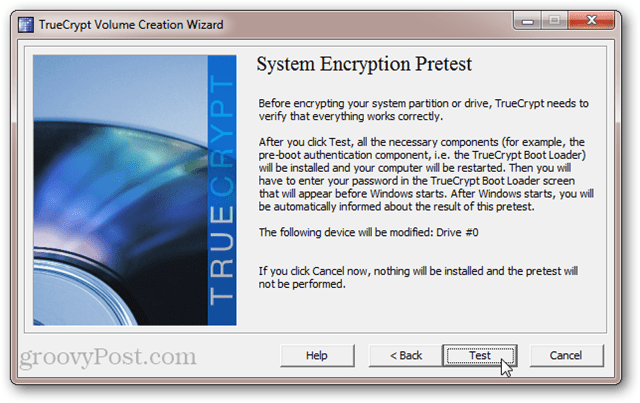

TrueCrypt eseguirà ora un test di crittografia del sistema. Ciò comporta un riavvio e una richiesta per la nuova password. Ciò garantisce che il caricatore di avvio TrueCrypt sia stato installato correttamente e che tutto funzioni correttamente prima che l'unità venga crittografata. Fai clic su Test quando sei pronto. Avrai comunque l'opportunità di tornare indietro se il test non va bene.

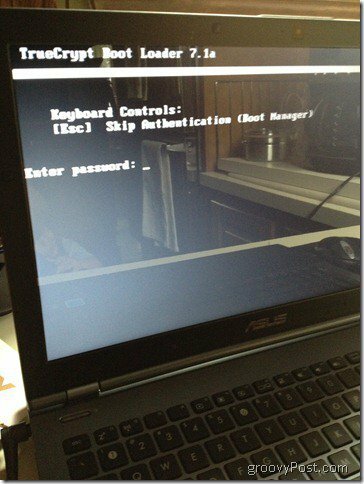

Dopo aver fatto clic su Test, ti verrà chiesto di riavviare. In questo modo, vedrai la normale schermata del BIOS seguita dal caricatore di avvio TrueCrypt. Immettere la password per completare l'avvio in Windows.

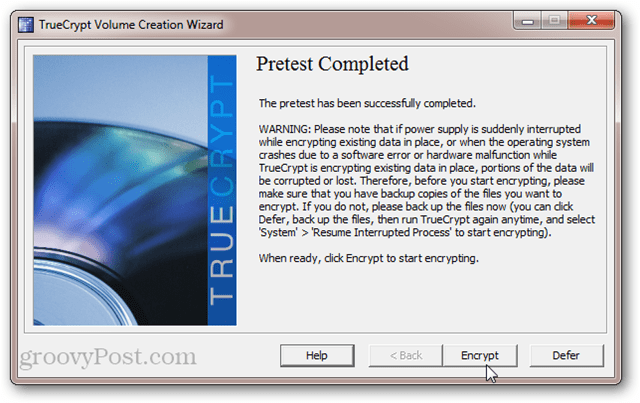

Dopo un test preliminare riuscito, è possibile fare clic su Crittografa per terminare il lavoro.

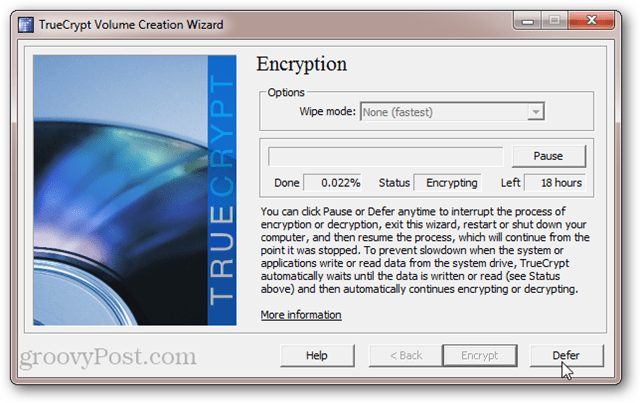

A seconda delle dimensioni del volume e della velocità del computer, questo potrebbe richiedere del tempo. Sul mio laptop Core i5, ci sono volute circa cinque ore per crittografare il mio disco di sistema da 250 GB (l'ho lasciato funzionare durante la notte). Sul mio desktop AMD Phenom II X4 2.8 Ghz, sono state calcolate 18 ore per crittografare il mio disco rigido da 1,5 TB. Il tuo chilometraggio varierà.

Fortunatamente, puoi rinviare o sospendere il processo di crittografia in qualsiasi momento. È anche possibile riavviare o spegnere il computer e riprendere il processo di crittografia da cui era stato interrotto. TrueCrypt eseguirà il processo di crittografia in background mentre si utilizzano altre applicazioni, ma ciò allungherà il tempo complessivo necessario per crittografare.

Quando la crittografia è completa, il tuo sistema Windows apparirà esattamente come prima. L'unica differenza è che vedrai la schermata Caricatore di avvio TrueCrypt ogni volta che accendi il computer o lo riattivi dal letargo. Non è necessario inserire la password di autenticazione pre-avvio dopo il risveglio dalla sospensione.

Annullamento di una crittografia dell'intero disco di sistema

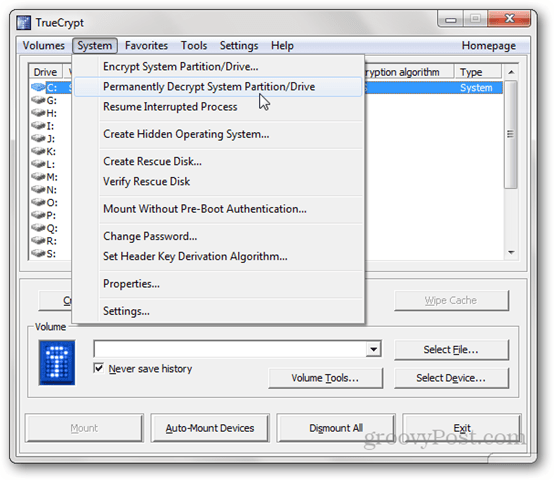

Se sei stanco di inserire una password aggiuntiva o se vuoi decodificare permanentemente il disco di sistema per alcuni altro motivo, è possibile annullare la crittografia del disco di sistema TrueCrypt facendo clic su Sistema> Decifrazione permanente del sistema Partizione / Drive.

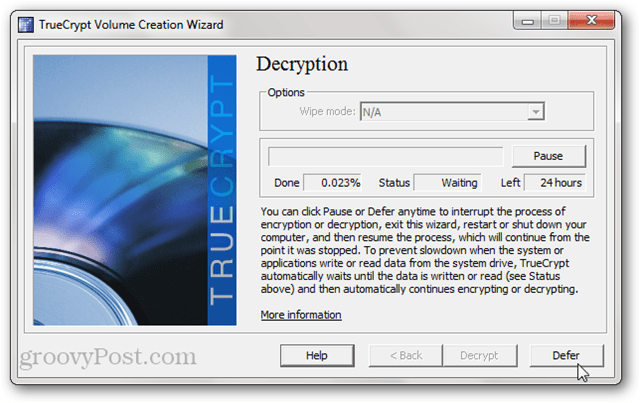

Ti verrà dato il dovuto avviso che il tuo disco non verrà crittografato in seguito. Dopo aver fatto clic su Sì il numero di volte necessario, inizierà il processo di decodifica. Sistemati: questo richiederà quasi tutto il tempo necessario per crittografare l'unità in primo luogo. Ancora una volta, è possibile utilizzare il computer e / o mettere in pausa o rinviare la decodifica in qualsiasi momento.

Al termine della decrittografia, ti verrà chiesto di riavviare. La schermata del caricatore di avvio TrueCrypt non verrà più visualizzata e il disco di sistema non verrà crittografato.

Tieni presente che anche se non ti verrà richiesto di inserire la password, il caricatore di avvio TrueCrypt verrà comunque installato sul disco di sistema. Questo non dovrebbe presentare alcun problema. Ma se ti dà problemi sapendo che ci sono residui rimanenti sul tuo record di avvio principale, puoi riscrivere il tuo MBR usando un disco di installazione di Windows 7 o un Disco di ripristino del sistema di Windows 7.

Conclusione

La crittografia del disco di sistema con TrueCrypt è gratuita, sicura e semplice. C'è un sovraccarico relativamente piccolo in termini di impatto sulle prestazioni e ulteriore inconveniente. Ma i vantaggi per la sicurezza dei dati sono immensi. In questo modo, la crittografia del disco di sistema è molto simile all'assicurazione sulla casa. Spero che non dovrai mai usarlo. Ma quando succede l'impensabile, sarai contento che sia lì.