Ultimo aggiornamento il

Quando DynDNS è andato in crash e ha rotto Internet, è stato perché migliaia di computer infetti in case come la tua erano stati dirottati e utilizzati per lanciare un massiccio attacco denial of service. Ecco una breve guida per proteggerti dall'essere un partecipante non disposto alla prossima apocalisse di computer zombi.

All'inizio di quest'anno, Dyn, è arrivato uno dei maggiori provider DNS sotto attacco di una gigantesca botnet. Se ricordi enormi parti di Internet che cadono per parte della giornata, questo è tutto. Questo era un Distributed Denial of Service (DDoS) attacco, il che significa sostanzialmente che un gruppo di computer ha iniziato a inviare richieste ai server di Dyn fino a quando non si sono sovraccaricati e interrotti.

Prendi il mio computer? Ma chi farebbe una cosa del genere?

In un certo senso, eravamo persone come te e me. Ma non volontariamente, ovviamente. Piuttosto, alcuni hacker avevano installato malware su un gruppo di computer e utenti che lo hanno fatto

Nota dell'editore: Non è chiaro quale sia il ronzio di Internet of Things? Leggi la nostra introduzione all'IoT. L'articolo esamina le basi dell'IoT e perché è importante capirle prima di riempire la tua casa di dispositivi intelligenti.

Questo è ciò che chiamano a botnet. Un botWcappello??

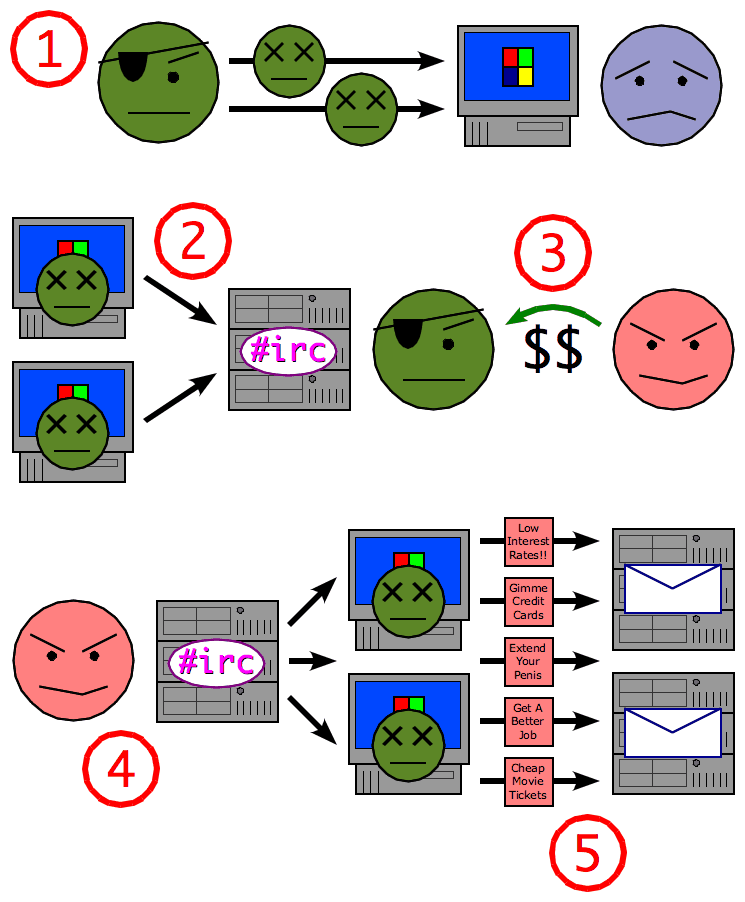

Una botnet è una parte di un attacco Command and Control (CnC). Ecco come funziona. I gruppi dannosi diffondono software dannoso (noto anche come malware) sul maggior numero possibile di computer su Internet: sto parlando di milioni di dispositivi. Quindi, vendono la possibilità di controllare tutti quei dispositivi a qualcuno ancora più dannoso. Queste persone usano quindi la botnet per lanciare un attacco coordinato su Internet. Normalmente questo assume la forma di un attacco DDoS, e-mail SPAM storm. Tuttavia, può anche essere utilizzato per aumentare le dimensioni della botnet attaccando più dispositivi o forse sedendosi in silenzio e raccogliendo dati da milioni di dispositivi infetti.

Il grande attacco a DynDNS fu una specie di test. Questo per dimostrare il potere di una botnet. Il danno era diffuso e il caos dilagava, eliminando enormi servizi che probabilmente usi ogni giorno. In altre parole, un potente strumento di marketing per venditori di virus e malware: non aspettarti che questo sia l'ultimo che hai sentito parlare di attacchi botnet.

Quindi, la domanda che probabilmente stai ponendo (o che dovresti porre ...) è questa:

- Come proteggermi dal diventare parte di una botnet?

- E come posso sapere se ne faccio già parte?

Credito immagine: CC BY-SA 3.0, Processo di zombi

Come rilevare e prevenire le infezioni da malware botnet

Ci sono buone e cattive notizie in questo. La cattiva notizia è che il malware botnet è destinato a non essere rilevato. Come agente dormiente, mantiene un profilo basso sul tuo sistema una volta installato. In teoria, l'antivirus e il software di sicurezza dovrebbero rilevarlo e rimuoverlo. Questo fino a quando le aziende antivirus lo sanno.

La buona notizia è che ci sono alcuni modi semplici e gratuiti per mitigare il danno che puoi fare se il tuo computer diventa parte di una botnet zombi.

-

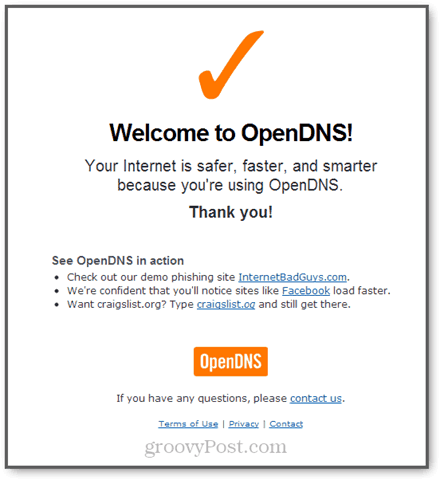

Utilizzare un provider DNS alternativo. DNS sta per servizio di nomi di dominio ed è il processo mediante il quale i nomi di dominio (ad esempio groovypost.com) vengono tradotti in indirizzi IP (ad esempio 64.90.59.127). Questa è una funzione piuttosto semplice per la maggior parte, e di solito l'ISP lo gestisce. Ma puoi scegliere un altro server DNS con un po 'di valore aggiunto. OpenDNS lo fa per te, ma fanno anche il passo in più per assicurarsi che non stai accedendo a contenuti dannosi noti. È un po 'come se dovessi chiamare l'operatore ed essere come "Operatore, connettimi al signor Jones!" e l'operatore era tipo "Uhm, conosci il signor Jones è un artista della truffa totale, giusto? ” OpenDNS sarà anche in grado di dirti se fai parte di una botnet riconoscendo i modelli di attacchi noti di botnet.

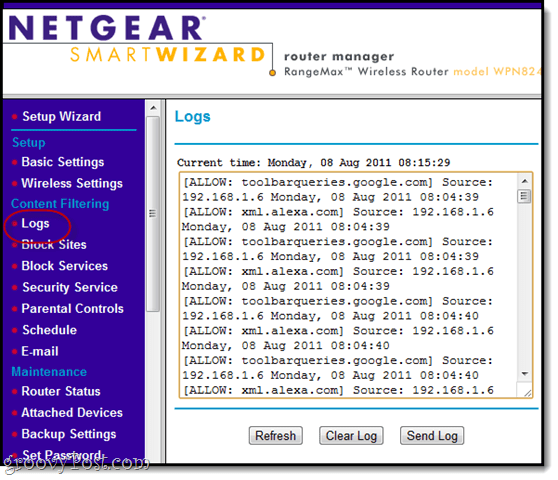

Utilizzare un provider DNS alternativo. DNS sta per servizio di nomi di dominio ed è il processo mediante il quale i nomi di dominio (ad esempio groovypost.com) vengono tradotti in indirizzi IP (ad esempio 64.90.59.127). Questa è una funzione piuttosto semplice per la maggior parte, e di solito l'ISP lo gestisce. Ma puoi scegliere un altro server DNS con un po 'di valore aggiunto. OpenDNS lo fa per te, ma fanno anche il passo in più per assicurarsi che non stai accedendo a contenuti dannosi noti. È un po 'come se dovessi chiamare l'operatore ed essere come "Operatore, connettimi al signor Jones!" e l'operatore era tipo "Uhm, conosci il signor Jones è un artista della truffa totale, giusto? ” OpenDNS sarà anche in grado di dirti se fai parte di una botnet riconoscendo i modelli di attacchi noti di botnet. - Ottieni un buon router. Se il server DNS è l'operatore tra la tua casa e Internet, il tuo router è l'operatore tra il tuo ISP e i tuoi dispositivi. O forse è come se il tuo server DNS fosse l'FBI e il tuo router fosse la forza di polizia locale. Troppe analogie? Ok scusa. Allo stesso modo, allo stesso modo in cui il tuo server DNS può aggiungere un livello di sicurezza, anche il tuo router può farlo. Il mio router ASUS rileva malware e blocca siti dannosi. Anche molti router moderni lo fanno. Quindi, se non aggiorni il tuo router da 10 anni, dovresti prenderlo in considerazione, anche se funziona perfettamente.

-

Controlla i siti di stato della botnet. Esistono due siti che forniscono controlli botnet gratuiti: Scanner IP Simda Botnet di Kaspersky e Ricerca IP Botnet di Sonicwall. Quando ti accorgi di un attacco botnet, vai su questi siti per vedere se fai parte del problema.

Controlla i siti di stato della botnet. Esistono due siti che forniscono controlli botnet gratuiti: Scanner IP Simda Botnet di Kaspersky e Ricerca IP Botnet di Sonicwall. Quando ti accorgi di un attacco botnet, vai su questi siti per vedere se fai parte del problema. - Tieni d'occhio i tuoi processi Windows. Se apri Task Manager in Windows 10, puoi vedere quali processi utilizzano la tua rete. Fai un breve sondaggio di questi e prendi nota di tutto ciò che sembra sospetto. Ad esempio, ha senso che Spotify stia utilizzando Internet, ma per quanto riguarda quello strano processo di cui non hai mai sentito parlare? Per maggiori informazioni, controlla questo: Suggerimento per Windows 10: scopri cosa fa un processo in modo semplice. Potresti anche voler dare un'occhiata Netlimiter per Windows e Boccino per Mac.

Questi sono i passaggi di base che qualsiasi utente responsabile della tecnologia può fare. Ovviamente, poiché i malfattori sul web continuano a crescere e i loro attacchi diventano più sofisticati, ti incoraggio a continuare a studiare come rimanere al sicuro online.

I tuoi dispositivi sono mai stati dirottati da una botnet? Ne voglio sapere! Condividi la tua storia nei commenti.