Come proteggere i tuoi account dagli attacchi di ingegneria sociale

Vita Privata Sicurezza / / March 17, 2020

Sappiamo tutti l'importanza di proteggere il nostro PC da virus e altre minacce alla sicurezza. Ma l'anello più debole nella sicurezza personale è il fattore umano.

Oggi molti utenti si sono sensibilizzati alla realtà della sicurezza e dell'informatica. Conosciamo le minacce comuni a cui prestare attenzione; Virus, worm e trojan per citarne alcuni. C'è un'altra minaccia che è spesso trascurata e difficile da superare; Ingegneria sociale. Informazioni private come informazioni finanziarie, segreti commerciali e persino dispositivi sono a rischio. L'aspetto psicologico dell'ingegneria sociale è la più grande minaccia, causando a un utente ignaro di dare accesso non autorizzato a un computer; esporre informazioni riservate.

Oggi molti utenti si sono sensibilizzati alla realtà della sicurezza e dell'informatica. Conosciamo le minacce comuni a cui prestare attenzione; Virus, worm e trojan per citarne alcuni. C'è un'altra minaccia che è spesso trascurata e difficile da superare; Ingegneria sociale. Informazioni private come informazioni finanziarie, segreti commerciali e persino dispositivi sono a rischio. L'aspetto psicologico dell'ingegneria sociale è la più grande minaccia, causando a un utente ignaro di dare accesso non autorizzato a un computer; esporre informazioni riservate.

Proteggi gli account dall'ingegneria sociale

Un ingegnere sociale può essere chiunque possa accedere ai dispositivi o alla rete inducendo le persone a fornire le informazioni necessarie per causare danni. Un ingegnere sociale può ottenere la fiducia di un dipendente per convincerli a divulgare informazioni su nome utente e password o può rappresentare un dipendente nel tentativo di ottenere l'accesso a una struttura. Questo è il motivo per cui è importante che le aziende informino gli utenti in merito a politiche di sicurezza come non fornire mai la password, anche se si riceve una chiamata dal reparto IT.

Che dire dell'utente nel comfort della propria casa? Purtroppo, vivo in un paese con una reputazione mondiale per le truffe. Quello principale è noto come Scam della lotteria. Molte vittime anziane negli Stati Uniti sono state truffate nel pensare di aver vinto alla lotteria; basato su piccoli frammenti di informazioni che potrebbero essere disponibili per il truffatore; in un elenco telefonico o lasciato nel cestino fuori casa o anche online. Simile alle truffe nigeriane, molti anni fa, i cattivi possono rubare soldi senza nemmeno incontrare la loro vittima.

I truffatori sono famosi per la ricerca di nomi casuali su Internet; fingendosi agenti che informano un vincitore. La chiamata di solito richiede al vincitore di inviare un determinato importo in Giamaica, utilizzando un servizio di trasferimento di denaro come Western Union; per raccogliere le loro vincite. Un truffatore non apparirà né identificherà come un tipico criminale. Tendono a usare giovani donne ben parlate, che fanno serenata alla vittima nel rinunciare ai propri soldi.

Gran parte del nostro impegno online si svolge sui social network, il più popolare è Facebook. Oggi, Facebook è solo una delle tante opportunità disponibili che un ingegnere sociale può utilizzare per duplicare la tua identità. Instagram, WhatsApp e altri servizi possono essere utilizzati come mezzo per infiltrarsi nella tua rete di amici e contatti. Gli account aperti, pieni di immagini di te e della tua famiglia sono gli strumenti perfetti per creare un profilo convincente come il vero te. Un ingegnere sociale potrebbe usare il tuo ultimo viaggio in spiaggia per contattare un amico usando la storia perfetta di essere bloccato su un'isola perché hai perso la tua carta di credito e non hai soldi per tornare a casa.

Cosa puoi fare per evitare di diventare vittima dell'ingegneria sociale?

Qualsiasi account di social media, in cui condividi informazioni personali come foto di famiglia, viaggi di vacanza dovrebbe essere impostato come privato; renderlo disponibile solo alle persone che conosci e che possono verificare. Abbiamo discusso alcuni dei modi in cui è possibile blocca il tuo account Facebook, l'opzione migliore, ovviamente, è cancella il tuo account o mai crearne uno affatto. Tuttavia, questo non è realistico per molte persone.

Prima di caricare una foto sui social media, consulta il nostro articolo su come rimuovere le informazioni contenute nel file EXIF che crea.

- Come rimuovere i dati personali dalle tue foto in Windows

A seconda di dove esiste il rischio, ecco alcune misure che è possibile utilizzare per proteggersi dall'ingegneria sociale.

Non dare mai una password - nemmeno a familiari o collaboratori.

Richiedi sempre l'identificazione - Se qualcuno ti invia un'e-mail, informandoti che hai appena vinto il Powerball, usa il tuo buon senso. Hai comprato dei biglietti della lotteria o hai inserito qualche lotteria? Di recente, ho ricevuto e-mail da Apple recapitate a uno dei miei account alternativi; informandomi che il mio account è stato compromesso e devono firmare per risolvere il problema. Il messaggio sembra così reale; pensi che in realtà provenisse da Apple, un semplice sguardo al dominio per l'indirizzo e-mail e mi chiedevo quando Apple ha iniziato a utilizzare Hotmail come indirizzo ufficiale.

Limitare l'accesso a visitatori imprevisti. Se uno sconosciuto visita la tua casa o il luogo di lavoro, puoi limitare l'accesso solo al cancello, alla veranda, al portico anteriore o all'area salotto aperta. Limitare la quantità di informazioni fornite e mantenere il controllo dell'incontro. Richiedi informazioni come l'identificazione; puoi anche prendere le informazioni e chiamare l'azienda che rappresentano per ottenere ulteriori informazioni sull'individuo o sullo scopo della visita.

Accompagna tutti i visitatori. Se uno sconosciuto visita la tua casa o l'ufficio, limita la quantità di libertà che deve vagare.

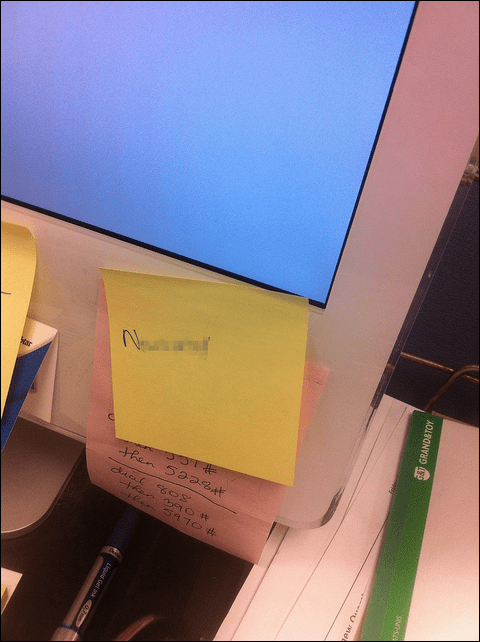

Se lavori in un ambiente di ufficio o anche a casa, evita errori comuni che possono rendere più facile per qualcuno entrare nel tuo account. Non scrivere una password su una nota o incollarla sul monitor o sotto la tastiera. So che è difficile memorizzare una buona password, ma la realtà della perdita di dati sensibili o della compromissione del tuo account è una perdita significativa in confronto.

Protezione dei dati

L'obiettivo di un ingegnere sociale è quello di raccogliere dati preziosi. Usare un password sicura può impedire l'accesso non autorizzato alle tue informazioni. Ecco alcuni suggerimenti che è possibile utilizzare per l'implementazione di criteri password appropriati:

Usa l'autenticazione a due fattori. Ciò è particolarmente utile nel mondo dei viaggi e delle comunicazioni di oggi. L'autenticazione a due fattori crea molteplici barriere all'accesso non autorizzato. Ad esempio, se si accede al proprio account di posta elettronica da una posizione insolita, il servizio di posta elettronica può utilizzare la posizione geografica per determinare le coordinate GPS in base alla propria posizione. Il servizio di posta elettronica può richiedere un ulteriore punto di verifica come il pin a quattro cifre; inviato al tuo telefono cellulare. Consulta la nostra guida completa per utilizzando l'autenticazione a due fattori.

- Assicurarsi che la password scada dopo un determinato periodo di tempo.

- Crea una password sicura contenente una combinazione di lettere, numeri e simboli.

- Regole di blocco per limitare il numero di tentativi falliti.

Non lasciare mai il computer aperto in ufficio. Altri utenti potrebbero essere in grado di accedervi. Un rapido colpo di Windows + L il comando può bloccare lo schermo del tuo computer fino al tuo ritorno.

Crittografia dei dati. In precedenza abbiamo esaminato impostazione e configurazione della crittografia in Windows 10 sia sull'unità locale che su dispositivi di archiviazione portatili. La crittografia aiuta a proteggere i tuoi dati, rendendoli illeggibili per gli utenti; che non dispongono di codici appropriati per l'accesso. Questo può essere particolarmente utile se un ingegnere sociale ha successo; rubare il computer o la chiavetta USB.

Usa una VPN. UN Rete privata virtuale è un'altra tecnologia di cui abbiamo discusso in un recente articolo. Una connessione VPN consente a un utente di accedere in sicurezza alle risorse su un altro computer in remoto.

Esegui sempre il backup.Mantenimento di backup regolari è una pratica utile contro la perdita di dati. Gli utenti dovrebbero assicurarsi che vengano eseguiti backup frequenti. Anche la protezione dei backup è importante; questo può essere fatto usando gli stessi strumenti di crittografia integrati in Windows 10.

Smaltimento di dati sensibili

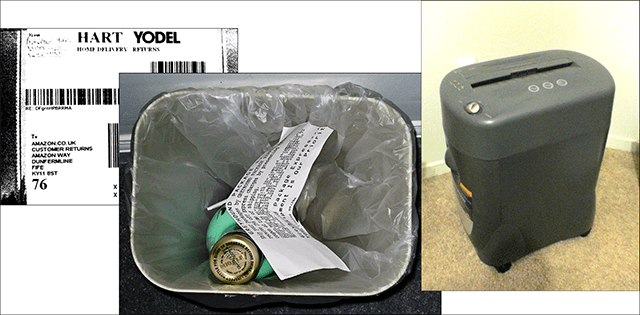

Smaltisci le informazioni sensibili che possono essere utilizzate dagli ingegneri sociali per raccogliere dati personali su di te. Qualcosa di semplice come l'etichetta contenente il tuo indirizzo su una confezione del prodotto collocata nel cestino fuori casa.

Anche lo smaltimento di vecchi dispositivi informatici è importante. Un vecchio disco rigido o chiavetta USB deve essere distrutto correttamente. Un modo per farlo è usare un martello per frantumare i piatti del disco o della chiavetta USB. So che è un po 'primitivo, ma è la prossima cosa migliore che puoi fare. Le vecchie carte di credito sono un altro vettore che può essere utilizzato per raccogliere informazioni su di te. Investire in a trituratore trasversale può aiutare a distruggere carte di credito, dischi ottici e documenti riservati.

Identità online

La creazione di un'identità online alternativa può essere una chiave importante per proteggere le informazioni personali e la privacy. Puoi avere più account e alias e-mail; che vengono utilizzati per scopi diversi. Ad esempio, puoi avere un'e-mail usa e getta solo per le newsletter e i siti web a cui accedi; senza la necessità di divulgare alcuna informazione personale.

Servizi di webmail popolari come Outlook.com, Gmail di Google e iCloud di Apple supportano tutti la creazione di account alias. Un ulteriore livello di sicurezza che puoi integrare, quando crei un nuovo account, è fornire risposte false a domande di sicurezza come qual è la tua squadra sportiva preferita o la prima ragazza?. Ciò minimizzerà sicuramente le possibilità che l'account venga compromesso se un ingegnere sociale sa qualcosa di te.

Mantieni aggiornato il tuo sistema operativo e le tue applicazioni

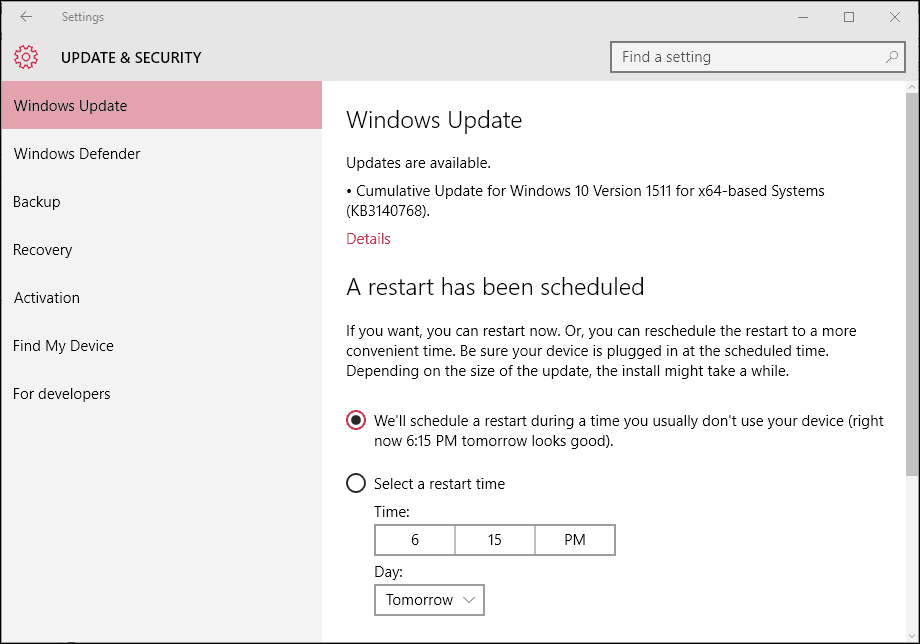

Aggiornamenti di sicurezza regolari sono una parte fondamentale della protezione delle tue informazioni; dagli aggressori alla ricerca di nuovi modi per violarlo. Internet ha cambiato il modo di affrontare la sicurezza. Di recente abbiamo discusso alcune delle modifiche al esperienza di manutenzione in Windows 10. Quando si utilizzano dispositivi come tablet, smartphone o computer desktop; l'installazione degli ultimi aggiornamenti è una parte importante per essere all'avanguardia. Sviluppa l'abitudine di riconoscere nuovi aggiornamenti e patch, quindi installali immediatamente quando vengono rilasciati.

Dispositivi mobili

Archiviamo alcune delle nostre informazioni più sensibili su dispositivi mobili; come smartphone e tablet. La protezione di questi dispositivi è diventata una priorità assoluta per gli sviluppatori di sistemi operativi mobili e i fornitori di hardware. Apple ha introdotto tre anni fa Tocca ID su iPhone 5s; mentre Samsung e molti altri marchi hanno introdotto le loro tecnologie biometriche. Assicurati di sfruttare questi meccanismi di sicurezza integrati. Chiunque abbia accesso al tuo telefono può visualizzare rapidamente e-mail, contatti e qualsiasi altra informazione sensibile che potresti archiviare su di esso.

Comportamento e attività online

Le tue attività online hanno un impatto significativo sulla tua sicurezza. Il download di contenuti da singoli siti Web o persino l'utilizzo di client torrent può aprire il computer a codice dannoso. Alcuni software torrent semplificano il passaggio di software non autorizzati sul dispositivo. Software legittimi come JAVA o WinZip installeranno componenti aggiuntivi difficili da rimuovere. Leggere attentamente le istruzioni sullo schermo durante l'installazione di queste applicazioni.

Tieni regolarmente traccia dei tuoi estratti conto bancari e cerca eventuali segni di normali attività come spese che non sei a conoscenza di fare. Contattare immediatamente la propria banca in caso di tali incidenti.

Coltivare un comportamento di scetticismo ed essere cauti con ciò che condividi e applicare determinate strategie ti renderà meno un bersaglio per gli ingegneri sociali. La privacy è una parte fondamentale delle nostre attività informatiche che può essere persa mediante divulgazione volontaria. Queste sono molte informazioni da prendere, quindi ecco un riassunto di ciò di cui abbiamo discusso.

- Le minacce alla sicurezza possono provenire dall'interno o dall'esterno di un'organizzazione.

- È importante sviluppare e mantenere un piano di sicurezza per proteggere i dati e le apparecchiature dalle perdite.

- Mantenere il sistema operativo e le applicazioni aggiornati ti tiene davanti al gioco. Gli ingegneri sociali e gli hacker controllano costantemente la presenza di crepe, ricordatelo sempre.

Hai altri suggerimenti? Lascia un commento nella sezione seguente e condividerlo con noi.